Kaum etwas hat Anwendungslösungen in den letzten fünf Jahren so verändert wie mobile Apps. Diese Technik hat für das ehemalige Handy letztlich das Gleiche bewirkt wie am Anfang der IT-Flächennutzung MS-Windows für den PC: Anwenderfreundlichkeit und damit Massenverbreitung bis zu dem Punkt, wo alles selbstverständlich wird.

Programme, Anwendungen und Services mit einem kurzen Antippen abrufbar zu machen, ist inzwischen so selbstverständlich, dass sich das Nutzungsverhalten im privaten Bereich im Internet grundlegend verändert hat. Kaum einer, der sich nicht in jeder freien Minute mit seinem Smartphone beschäftigt, Nachrichten abruft oder verfasst, Services nutzt und nachfragt oder Informationen einholt. Oder schnell etwas sucht, kauft und bezahlt. Und spätestens hier, wird es wirtschaftlich interessant.

Es gibt nun zwei Ausprägungen, die durch Apps weiter gestaltet werden:

Einerseits die Vermarktung und der Verkauf von Produkten und Services und deren Bezahlung und andererseits die mobile Visualisierung, Abrufbarkeit und Austausch von Reports, Informationen und Daten für Managementleistungen und / oder der Zugriff auf Steuerungselemente zur Leistungserstellung (Stromabgabemenge von Kraftwerken, Produktionssteuerung, Zugriffsrechtevergabe, Projektabläufe… oder einfach nur die Beleuchtung und Heizung – zunehmend auch im Smart Home Bereich.

Vermarktung und Verkauf sind für die Future Work, als Arbeitswelt der Zukunft, ohne Belang, solange man organisatorisch-prozessual denkt. Das soll hier nicht weiter betrachtet werden und wird anderswo betrachtet [1]. Wichtiger ist die zweite Dimension der Visualisierung und der Abruf aufbereiteter Daten: die wirtschaftliche Nutzung als Managementinstrument zur Steuerung von Betriebs-, Projekt- und/oder Kommunikationsabläufen.

Zur Verdeutlichung des Risikos ein einfaches Beispiel, das jeder kennt: Nach intensiver Nutzung mobiler Datenverbindungen zu Produktanbietern, deren Bezahlung via Online-Zahlungsverkehr und Hinterlegung der eigen e-Mailadresse für Newsletter und Benachrichtigungen, kommt es immer häufiger vor, dass eben dieser e-Mailaccount “gehackt” wird. In aller Regel informiert uns der Provider darüber, dass nun das Passwort geändert werden müsste, da “Unregelmäßigkeiten” entdeckt wurden. Auch online-Zahlungssystem-Anbieter tun das immer häufiger.

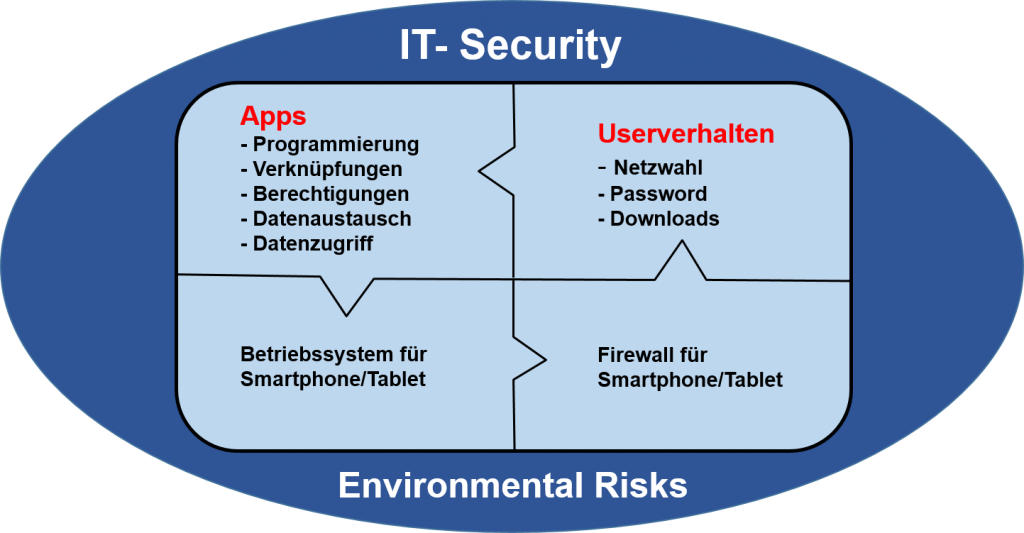

Abb.1: App Security – Foto: Rauschenberger

Wir glauben in dem Fall, dass der uns Informierende, der Träger der Sicherheitslücke ist und war. Doch der Glaube ist falsch. Er hat nur Methoden und Suchalgorithmen entwickelt, um seine Kunden vor ihrer eigenen Dummheit zu schützen. In 90% aller Fälle war die recht sorglose Nutzung von Apps und deren hinterlegte Programme und die gedankenlose Datenfreigabe ursächlich für den dann gemeldeten Missbrauch. Dies wird in aller Regel durch kriminelle Banden aus der organisierten Kriminalität gesteuert, die hier ein breites und lukratives Betätigungsfeld gefunden haben.

Im Rahmen der Globalisierung haben wir uns daran gewöhnt, unsere Unternehmen so zu vernetzten, dass wir jederzeit in der Laqe sind, alle Prozesse und Geschäftsabläufe möglichst live, zumindest aber just in time, abrufbar zu haben. Gleichfalls wird aber immer deutlicher, dass virtuelle Koordinationsumgebungen nicht immer zielführend sind und das Erscheinen/Eingreifen vor Ort oft notwendig wird.

An dieser Stelle greifen jetzt zwei Mobilitätskriterien, die für Future Work entscheidend sind:

1. Die technische Mobilität des Ortes der Leistungserbringung

Im Rahmen einer sich schnell weiterentwickelnden Work-Life-Balance mit schnell wachsenden Ansprüchen einerseits kommt der Reduzierung von “vergeudeter” Zeit zur Arbeitsplatzerreichung eine besondere Bedeutung zu. Letztere einmal zur besseren Nutzung der Zeit für private Zwecke und dann, in der notwendigen Beschäftigung im Alter, der Reduzierung von (Wege-)stress zur Gesundheitsprophylaxe oder Arbeitskraftabsicherung [2]. Letzteres ist ein oft verkannter Wirtschaftsfaktor im Unternehmen [3].

Mobile Lösungen und die vielzitierte Digitalisierung müssen sicherstellen, dass Berufsgruppen, die nicht zwingend vor Ort arbeiten müssen, auch abseits von ortsfesten Arbeitsplätzen technisch arbeiten können. Dann müssen diese Lösungen sicherstellen, dass auch ältere Arbeitnehmer sie einfach nutzen können. Also eher ein Anspruch an die zusätzliche Benutzerfreundlichkeit – (Usability). Dass gerade dieser letzte Faktor mobile Apps geradezu entwicklungs- und innovationstechnisch aufzwingt, ist in Anbetracht steigender Tablet-Verkaufszahlen nicht unbedingt als “visionär” zu bezeichnen. Wahrnehmbare Userpräferenzen gehen weg von stationären Arbeitsplatzrechnern. Daher werden mobile Lösungen der Arbeitsplatzanbindung aller Wahrscheinlichkeit nach nicht im stationären Arbeitsrechnerbereich liegen. Schon gar nicht in zehn Jahren. Und sie werden, um die Usability erhöhen, App-basierend sein.

2. Die Mobilität Kontroll- und Steuerungsfunktion des Managements

Dass sich in diesem Rahmen auch die Managementleistungen auf allen Ebenen anpassen müssen ist folgerichtig. Virtuelle Zugriffsmöglichkeiten auf Steuerungs- und Führungsinformationen, Reportdefinition und -selektion, Kommunikationskanäle und Hochverfügbarkeit von unterstützenden Services werden ebenso an ihrer Funktionalität wie auch ihrer einfachen Abrufbarkeit und dem Handling gemessen werden. Der Manager muss in die Lage versetzt werden, jederzeit und überall alle notwendigen und für ihn(!) entscheidungsrelevanten Informationen in entsprechende Detailliertheit und Aktualität(!) verfügbar zu haben. Die In-Memory-Technik (z.B.: SAP HANA), setzt hierfür schon jetzt zukünftige Maßstäbe, die wohl in zehn Jahren als Standard anzusehen sind und eben diese o.g. Forderung verwirklichen werden.

Damit sind für die Future Work zwei wichtige Gestaltungselemente für die Planung und den Aufbau einer Future Workforce gegeben:

Die freie Verfügbarkeit örtlich ungebundener Arbeitsplätze durch technische Lösungen und die frei verfügbaren Möglichkeiten für Informations- und Steuerungsprozesse. Beide sollen “ergonomisch” an das Userverhalten angepasst sein, leicht zu bedienen sein und sicherheitstechnisch so gestaltet sein, dass Sicherheit unsichtbar da ist!

An der Stelle verweisen wir wieder aus das o.g. Beispiel der “gehackten” Mail-Accounts, um die daraus resultierende wirtschaftliche Bedeutung abzuleiten, wenn es nicht um Peanuts gehen soll. Warum ein Kamel klauen, wenn ich mit dem gleichen Aufwand eine ganze Herde klauen kann? – Warum einer Schülerin das PayPal-Konto leermachen, wenn ich auf die Buchhaltung eines 1000-Mitarbeiter-Unternehmens zugreifen kann??? Ein Smartphone oder Tablet ist ein Computer, mit dem man auch noch Fotos und Videos machen, Musik hören und einkaufen gehen kann. Auch eine Taschenlampe ersetzen sie klaglos. Nebenbei kann man damit auch Dokumente bearbeiten, Mails verschicken, die gemachten Fotos gleich bearbeiten, die Fernsehprogramme anwählen und chatten. Telefonieren kann man dann mit diesen Geräten auch noch. Und für den Aufruf der meisten dieser Funktionen nutzen wir eine mobile App. Ein Programm, das wir aufrufen. Häufig entgeltfrei (neudeutsch: for nothing) bekommen haben. Bereitgestellt durch freundliche Anbieter, Unternehmen und Serviceprovider.

Allein der Gedanke, dass es uns nichts kostet, sollte hellhörig machen. Dass in 90% aller Fälle Werbemöglichkeiten, PR-Aktivitäten und Datenhandel (!!) dahinterstecken mag vordergründig beruhigend und erklärend wirken. Aber das deckt nicht die restlichen 10% ab… Davon entfallen 9,99% auf “Einzelkameldiebe” und solche, die gern mit Daten handeln, die diese Kleindiebe brauchen, um von der Masse ihrer Betrügereien (sehr gut) zu leben. Der Rest verteilt sich auf zwei Gruppen von Profis: die, die staatliche und kriminelle Wirtschaftsspionage betreiben und die organisierte Kriminalität, die gerne die ganze Kamelherde will [4].

Alle EU-Mitglieder, inkl. Dänemark, setzen ihre Nachrichtendienste gezielt auf Unternehmen an, um Vorteile zu generieren. So hat ein französischer Dienst 1993 unser Angebot an Südkorea für die Beschaffung von Hochgeschwindigkeitszügen abgefangen. Da fahren jetzt TGVs. Keine ICEs. Was Amerikaner, Russen und Chinesen machen, ist in einer finanziellen Investition anzusiedeln, die Luxemburg gerne als Bruttosozialprodukt hätte. Dass unsere Forschungsabteilungen besonders gern betrachtet werden, versteht sich von selbst. Dass hierzu nicht nur unsere Regierungsspitze sowie deren nachgeordnete Behörden ausgehorcht und ausgespäht wird, sollte selbstredend sein. Kürzlich erst wurde deshalb der US-amerikanische Botschafter wieder(!!) ins Kanzleramt einbestellt.

Im Klartext: Jeder deutsche Spitzenmanager wird vollständig ausgespäht!

Gerade in Branchen mit sicherheitsrelevanten und daher interessanten Produkten (Rüstung, Nachrichtentechnik, Softwarelösungen, Nanotechnologie, Chemie und Pharma, Werkzeugmaschinen…) also Branchen mit hohem Innovationsgrad – selbst kleine und kleinste mittelständischen Unternehmen. Die Wirtschaftskriminellen stehlen Daten, um sie zu verkaufen, einerlei ob an das bestohlene Unternehmen zurück oder an deren Konkurrenz, oder sie räumen Firmenkonten direkt ab, leiten Zahlungen um oder bringen fingierte Rechnungen ein. Dass Daten auch zu erpresserischen Zwecken von beiden Gruppen genutzt werden, ist Usus.

An dieser Stelle sollte eines deutlich geworden sein: der Konjunktiv wurde absichtlich und wissentlich nicht gewählt!

Warum hat das was mit Apps zu tun? Die digital Natives kennen das Problem nicht. Sie sind mit unsicheren Systemen aufgewachsen.

Abb. 2: Zusammenhang IT-Security in der Prozesskette App-Entwicklung und -Nutzung

App Security wird oft schon während der Entwicklung, meist aber auch bei der Verwendung mobiler Apps vernachlässigt. Doch gerade mobile Apps stellen für Angreifer ein attraktives und insbesondere leichtes Ziel dar, da Entwickler auf die neuartigen Angriffsvektoren nicht ausreichend sensibilisiert und geschult sind. Eine Sicherheitsprüfung findet immer noch zu selten statt – und überhaupt nicht von den App-Stores, die lediglich die Kompatibilität zum Betriebssystem sicherstellen. Und ein einfacher Check unter Datenschutzaspekten ist natürlich unzureichend, da er Sachdaten-Spionage bewusst ausklammert.

Apps enthalten häufig nicht-dokumentierte Funktionen: z.B. werden die Daten auf einem Server oder in einer (welcher?) Cloud außerhalb Europas verarbeitet. Dann ist der User gar nicht mehr Herr seiner Daten, er weiß überhaupt nicht, was mit seinen Daten geschieht. Die auf seinem smart Device gespeicherten Daten (Bilder, Adressen, Telefonnummern, gespeicherte Anrufe, …) können vollständig ausgelesen werden. So gibt es z.B. eine App zum Fotografieren von Visitenkarten, die die Fotografie ins Outlook-Format wandelt. Für Messeaussteller und -besucher sehr angenehm. Leider wird die Wandlung auf einem Server in Vietnam durchgeführt, so dass der Provider den User und ALLE seine Kontakte – insbesondere die neuen – kennt… Bei einer Prüfung der App müssen solche nicht-dokumentierten Funktionen identifiziert und aufgelistet werden.

Noch wichtiger ist die Prüfung auf Sicherheitslücken und Hintertüren, die verdeckt ausgenutzt werden können, ohne dass ein Prüfer dies erkennen kann! So kann eine App auf die Eingabe bestimmter Daten Funktionen nachladen oder die Adressdaten an eine vorgegebene Adresse versenden oder Telefongespräche aufnehmen und zeitversetzt nochmal senden. Unverzichtbar ist also die Identifizierung insbesondere solcher bislang nicht-bekannter Sicherheitslücken (Zero-Day-Vulnerabilities). Entsprechend dem internationalen Standard ISO 27034 werden die Apps dazu einem Security Testing Process[5] unterzogen mit 4 Tool-gestützten Methoden:

Threat Modeling: Untersuchung der Security Architektur, Systematische Überprüfung der Sicherheitsarchitektur auf Sicherheitslücken, Identifizierung sicherheitsrelevanter Kommunikationskanäle und Prozesse, Identifizierung der Threats (Bedrohungen), Design-bedingter Sicherheitslücken und der zugehörigen Sicherheitsmaßnahmen.

Static Source Code Analysis: Code Reading mit Reverse Engineering der App, Einsatz mehrerer Analyse Techniken, wie z.B. Semantic-, Data Flow- und Tainted Data Analysis und Identifizierung von u.a. bad practices, Privilege Management, Privacy Violations, Race Conditions, Deadlocks, Zeiger- und Speicherverletzungen.

Mobile App Fuzz Testing: Eingesetzt werden kommerzielle, Open Source und eigen-entwickelte Fuzzer zur Identifizierung bisher nicht-erkannter Sicherheitslücken. Diese Fuzzer analysieren die Reaktion der App auf unvorhergesehene – im Programmcode unberücksichtigte – Eingabedaten. Ein unerwartetes (Fehl-)Verhalten der App liefert Hinweise auf ausnutzbare Sicherheitslücken. Zu den Fuzz Testing Leistungen zählen: Identifizierung aller erreichbaren Schnittstellen, User Input (UI) Fuzzing, Intent / Broadcast Fuzzing und Monitoring und Auswertung der Monitoring-Ergebnisse.

App Penetration Testing – auch der Backend-Systeme. Apps sollten nie isoliert betrachtet werden, sondern vielmehr als ein Teil des Gesamt-Systems, in dem diese betrieben werden. Kommuniziert eine App mit Servern, so müssen auch diese Server auf Sicherheitslücken hin untersucht werden.

Erst wenn dieser methodische Security Testing Process gemäß ISO 27034 sorgfältig durchgeführt wurde und der Hersteller die identifizierten Sicherheitslücken auch behoben hat, kann der User die jeweilige App beruhigt im Unternehmen nutzen.

Fazit:

Im Rahmen der zunehmenden Digitalisierung werden viele weitere neue und Usability-freundliche App-Lösungen angeboten, die in kürzester Zeit Akzeptanz erreichen werden. Bei Kunden, Partnern, Mitarbeitern, Managern und Verbrauchern. Die Visionen dazu sind schon lange da. Vom virtuellen Gärtner, der dem Kunden mit der VR-Brille über die Schulter schaut, dem fahrerlosen öffentlichen Nahverkehr bis hin zu menschenleeren Produktions- und Lagerstätten wird alles prophezeit. Über die Möglichkeiten redet jeder, da sie offensichtlich sind. Trendy, sexy und beratungstechnisch innovativ. Doch über Risiken redet kaum einer, da sie inzwischen schon gar nicht mehr wahrgenommen werden. Bis es zu spät ist.

Die Digitalisierung und die mobilen Apps werden nicht aufzuhalten sein. Sollen sie auch nicht. Sie sind der evolutionäre und natürliche nächste logische Schritt aus der Globalisierung heraus. Mobile Apps sind heute das, was Windows für den PC war: eine drastische Vereinfachung des Handlings für den User und ein Quantensprung der Usability. Doch wie damals auch, werden Sicherheitslücken meist erst sichtbar, wenn es zu spät ist. Kunden schnell eine App zur Verfügung zu stellen, ist marketingmäßig sicher richtig. Nur sollte sie sicher sein. Wenn sie es nicht ist, wäre das auch aus Marketingsicht schlecht. Nur fehlt dem Marketing und dem budgetgebendem CEO / CFO oft das Risikobild der von ihnen eingesetztenTechnik. Sie können in den meisten Fällen auch nicht mehr die technische Risikodimension überblicken. Haben sie meist noch nicht einmal im Hinterkopf oder gar im Focus der (Mit-)-Betrachtung.

Wenn es passiert, dann heimlich. Wenn es auffällt, wird es gern vertuscht, um keinen zu beunruhigen. Und weil es peinlich ist betroffen zu sein. Man schämt sich und man will nicht als Depp dastehen. Daher ist die Dunkelziffer der erfolgreichen (und aufgeklärten!!) Fälle sehr hoch. Und weil sie nicht publik werden, sinkt die Risikovorsorge immer weiter, was die organisierte Kriminalität und staatliche Stellen nach Belieben ausnutzen. Unterstützt von sorglosen Usern, willigen Konsumenten und wegblickenden Unternehmen. Doch das kann nicht das Ziel der Digitalisierung sein. Nicht die eigentliche Usability von Apps. Ziel sollte es sein, Kunden und Partner zu schützen, die wirtschaftlichen Interessen der Unternehmen wie auch der betroffenen Mitarbeiter zu schützen und Innovation da zu halten, wo sie erarbeitet wurde: im Unternehmen. Und nur das, als Verbund von Gesellschafter/Investor, Management und Belegschaft, sollte dann auch folgerichtig von seiner Leitung und Markterfolg profitieren. Nur so kann eine App wirklich erfolgreich sein.

Quellen:

[1] Vgl.: Patric Auner / Sascha Rauschenberger (2015): “Mobile Vertriebsplattformen mit Apps: Chance und Risiken für den Vertrieb” (Conplore Magazine)

[2] Vgl.: Sascha Rauschenberger (2014): “Future Work: die Arbeitswelt der Zukunft und die Hürde Gesundheitsvorsorge” (Conplore Magazine)

[3] Vgl.: Sascha Rauschenberger (2015): “Future Work und Mobilität im demografischen Wandel: Mögliche Standortnachteile für die Wirtschaft” (Conplore Magazine)

[4] Vgl.: Prof. Dr. Hartmut Pohl / Sascha Rauschenberger (2015): “Future Work und IT-Sicherheit: Verdrängte Risiken für die Arbeitswelt der Zukunft – Das Dilemma moderner Arbeitsorganisationen” (Conplore Magazine)

[5] Prof. Dr. Hartmut Pohl, Thomas Bötner: “Mehr Sicherheit durch Security Testing. Ein Prozessleitfaden zur ISO 27034 ‚Application Security’.”