1. Zunehmendes Gefahrenpotenzial

IT-Sicherheit ist heutzutage ein wichtiger Bestandteil von IT-Überlegungen im privaten, wie auch im geschäftlichen Umfeld. Dies lässt sich nicht nur anhand des großen medialen Interesses am sogenannten NSA-Skandal (mehr dazu z.B. unter [25], [20]) erkennen, der seit den ersten Veröffentlichungen häufig als Buzz-Word für die Aufforderung zu mehr IT-Sicherheit verwendet wird. Man sollte dennoch beachten, dass viele weitere Gründe im privaten, wie auch im geschäftlichen Leben existieren, die eine Auseinandersetzung mit der IT-Sicherheit erforderlich machen.

Steigende Computerkriminalität

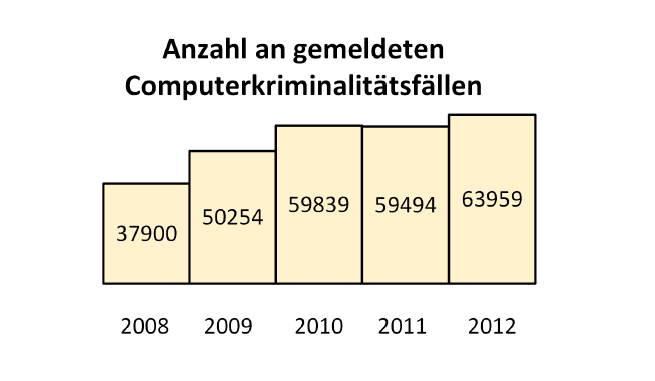

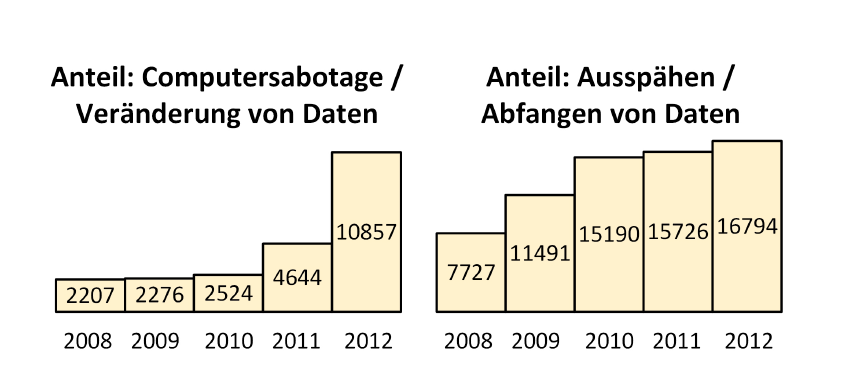

So steigt die Anzahl der gemeldeten Computerkriminalitätsfälle seit 2008 nahezu durchgängig an [7]. Einen besonders hohen Anteil haben daran die Computersabotage (Ändern von Daten) und das Ausspähen bzw. Abfangen von Daten. Dies wurde durch das Bundeskriminalamt ermittelt und wird in den Abbildungen 1 und 2 dargestellt.

Abbildung 1: Anzahl der gemeldeten Computerkriminalitätsfälle in den Jahren 2008 bis 2012 [7]

Klick zum Vergrößern.

Es ist allerdings zu beachten, dass neben den offiziellen Zahlen eine hohe Dunkelziffer an Straftaten vorhanden ist, die nicht entdeckt oder gemeldet werden. Letzteres ist im Unternehmensumfeld vor allem auf den gefürchteten Reputationsverlust zurückzuführen, der mit Bekanntwerden eines Sicherheitsvorfalls einhergehen kann. Einen Eindruck, wie hoch diese Dunkelziffer tatsächlich ist, liefert jedoch eine Unternehmensbefragung der IHK Nord. Bei dieser Befragung gaben nur 5,9 % aller angegriffenen Unternehmen an, sämtliche registrierte Cyber-Angriffe bei den entsprechenden Ermittlungsbehörden gemeldet zu haben [26].

Abbildung 2: Links: Anzahl der gemeldeten Computersabotagefälle in den Jahren 2008 bis 2012 [7]

Rechts: Anzahl der in den Jahren 2008 bis 2012 gemeldeten Fälle, bei denen Daten abgefangen oder ausgespäht wurden [7] Klick zum Vergrößern.

Komplexe Risikolage

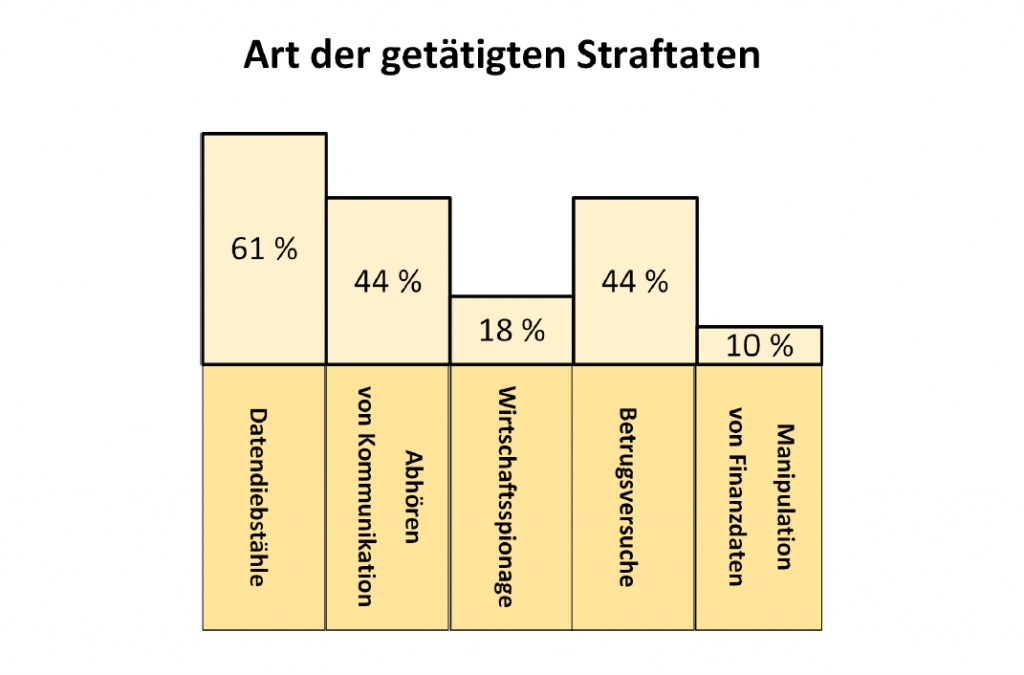

Die Straftaten, die gegen Unternehmen durchgeführt werden, sind dabei von vielfältiger Natur. So umfassen diese nicht nur den Fluss von internen Informationen nach außen wie zum Beispiel Datendiebstähle, das Abhören von Kommunikation und Wirtschaftsspionage. Betrugsversuche und das Manipulieren von Finanzdaten spielen ebenso eine beachtenswerte Rolle [33]. Es ist zu beachten, dass Wirtschaftsspionage von der reinen Industriespionage (worunter z.B. das Ausspähen von Daten fallen kann) zu unterscheiden ist. Während die Industriespionage vielmehr das Ausspähen durch die Konkurrenz umfasst, bezeichnet die reine Wirtschaftsspionage das staatlich gelenkte oder geförderte Ausspähen von Wirtschaftsunternehmen.

Abbildung 3: Auszug aus Straftat-Arten, denen geschädigte Unternehmen ausgesetzt waren [33]

Klick zum Vergrößern.

Was dabei aber oft außer Acht gelassen wird ist, dass mögliche Risiken nicht nur durch externe Gefahren generiert werden. So beschränkt sich der Täterkreis nicht ausschließlich auf unbekannte externe Angreifer, sondern umfasst in ähnlichem Umfang die eigenen Unternehmensmitarbeiter. Neben diesen beiden Haupt-Tätergruppen treten auch Insider, Geschäftspartner, Dienstleister und Kunden als Angreifer in Erscheinung. So existieren durchaus auch Fälle, in denen das eigene Management an elektronischen Kriminalitätshandlungen beteiligt war [32]. Mitarbeiter sind in 48 % aller Fälle involviert, externe Täter in 47 % der Fälle. Geschäftspartner kommen dagegen nur in 14 % aller Fälle in Betracht und das eigene Management nur bei 7 %. Aus diesem Grund darf sich die Sicherheitsstrategie der Unternehmungen nicht nur auf das Entgegenwirken gegen externe Gefahren beschränken, was zum Beispiel Intrusion Detection Systeme oder Firewalls umfasst. Vielmehr ist es auch nötig zum Beispiel interne Sicherheitsrichtlinien und Kontrollen zu etablieren, die zusätzlich einer Gefahr von innen entgegenwirken sollen.

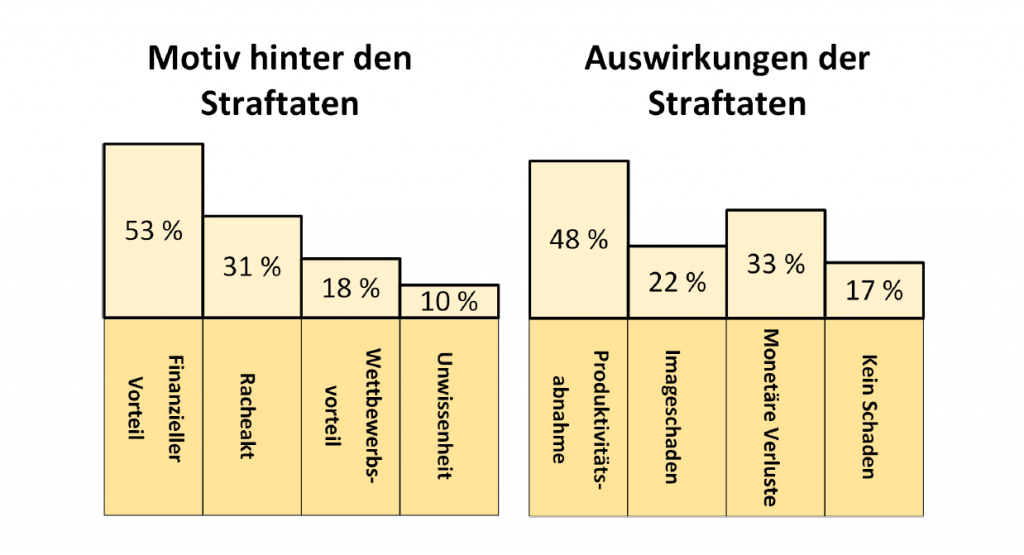

Bemerkenswert ist auch, dass nicht immer der finanzielle Vorteil als Motiv für einen derartigen Angriff dient. Zwar gilt ein finanzieller Vorteil häufig als Hauptgrund, allerdings können ebenso Racheakte, das Generieren eines Wettbewerbsvorteils oder schlicht die Unwissenheit die Ursache für einen Angriff sein [14]. Diese Tatsache sollte bei den Sicherheitsstrategien ebenfalls berücksichtigt werden. Während herkömmliche Sicherheitsmechanismen gegenüber externen Angreifern schützen können, die sich durch einen Angriff einen Wettbewerbsvorteil erhoffen, ist gerade bei Entlassungen und dem allgemeinen Umgang mit Mitarbeitern auf ein möglichst positives Verhältnis zu achten, damit vor allem die Gründe für Racheaktionen minimiert werden. Der Unwissenheit der eigenen Mitarbeiter kann dagegen mit Schulungen und eindeutigen Regelungen entgegengewirkt werden, die jedoch auch offen und transparent kommuniziert werden müssen.

Abbildung 4: Links: Auszug aus Motiven, die hinter Straftaten steckten, denen geschädigte Unternehmen ausgesetzt waren [14] Rechts: Auszug aus Auswirkungen von Straftaten, denen geschädigte Unternehmen ausgesetzt waren [5] Klick zum Vergrößern.

Der durch die Straftaten angerichtete Schaden variiert ebenso stark wie die zugrunde liegenden Motive. Häufig führen Cyberangriffe zur Produktivitätsabnahme, einem Imageschaden oder sogar zu monetären Verlusten, während nur selten überhaupt kein Schaden auftritt [5]. Dies verdeutlicht zusätzlich, wie wichtig die Etablierung ausreichender Sicherheitsmechanismen ist. Als Angriffsziele dienen dabei nicht, wie oft angenommen wird, ausschließlich große Unternehmenskonzerne. Zwar steigt mit zunehmender Unternehmensgröße auch die Lukrativität Angriffe durchzuführen, allerdings befinden sich kleine und mittlere Unternehmen fast ebenso häufig im Fokus potenzieller Gefährder, weswegen sie ebenfalls mit Angriffen rechnen sollten [26]. Dies liegt vor allem daran, dass hinter dem Erfolg kleinerer und mittlerer Unternehmen oft besondere Innovationen stecken. Trotz des vorhandenen Gefahrenpotenzials sind sich jedoch gerade kleinere Unternehmen dieser Gefahr oft nicht bewusst, wodurch die vorhandenen Sicherheitsmechanismen häufig entsprechend schwach aufgeprägt sind.

Fehlendes Wissen und Sensibilisierung

Trotz des sehr hohen Gefahrenpotenzials und der zunehmenden Technologisierung existieren im Bereich der IT-Sicherheit große Defizite bei der Informiertheit der Nutzer. Obwohl das zunehmende Risikopotenzial auch von normalen Bürgern wahrgenommen wird, überwiegt die Anzahl der Personen, die sich ausreichend über die durch Cyberkriminalität verursachte Sicherheitsproblematik informiert fühlt [16], [15].

Zusätzlich wird die Bedrohungslage aus Unternehmenssicht oftmals erst realistisch eingeschätzt, wenn das Unternehmen selbst bereits erfolgreichen Angriffen ausgesetzt war [26]. Es ist dabei zu beachten, dass verbesserte Sicherheitsmechanismen und eine entsprechende Sensibilisierung der Mitarbeiter neben der Sicherheitssteigerung und den damit verringerten Risiken auch weitere Vorteile haben kann. So kann die erhöhte Sicherheit zum Beispiel gezielt zur Imagepflege beim Kunden verwendet werden, was gerade in Zeiten der medialen Präsenz der Sicherheitsthematik von großer wirtschaftlicher Relevanz sein kann und durchaus auch als Alleinstellungsmerkmal dienlich ist.

Neue Trends bergen neue Risiken

Neue Trends wie die inzwischen weitverbreitete Nutzung von Social Media im privaten Umfeld und der zunehmenden Etablierung von unternehmensspezifischen Entwicklungen wie ’Bring Your Own Device’ (BYOD) sorgen für eine Veränderung der Risikosituation. So ergeben sich bei der täglichen Nutzung von Social Media und der zunehmenden privaten Vernetzung neben den Gefahren der Cyber-Kriminalität vor allem auch Datenschutzbedenken, die inzwischen auch für private Nutzer eine zunehmende Rolle spielen, zuvor aber eher als Randaspekt wahrgenommen wurden [24], [10], [17]. Weiterhin bietet die Vernetzung auch einen neuen Kanal für klassische Angriffe, wie das gezielte Manipulieren von Nutzern durch gefälschte Nachrichten oder Webseiten sowie der Verbreitung gefährlicher Software. Zwar steigt die Nutzung sozialer Netzwerke auch im Unternehmensbereich, jedoch führen spezielle Business-Trends wie ’Bring Your Own Device’ (BYOD) und Cloud Computing ebenso zu komplexen und vielfältigen Problemstellungen im Bereich der ITSicherheit [4]. Beim Cloud Computing werden die Daten extern bei einem Dienstleister gelagert und ggf. auch dort weiterverarbeitet, um eigene Rechen- und Speicherkapazitäten freizulegen. Dadurch ergeben sich teils dieselben Risiken, die auch bei der Speicherung innerhalb des Unternehmens auftreten. Allerdings müssen neben Datenverlusten oder Angriffen durch die Mitarbeiter zusätzlich auch zum Beispiel gezielte Angriffe auf die Verfügbarkeit des Cloud-Dienstes (Denial Of Service) und die feindliche Übernahme des Nutzungsaccounts innerhalb der Sicherheitsüberlegungen berücksichtigt werden [8].

Bring Your Own Device ist ein zweiter Trend neuerer Jahre, der neben den spezifischen Vorteilen durchaus auch Gefahren für die Unternehmung mit sich bringt. Durch die Nutzung privater Endgeräte im Unternehmenskontext übertragen sich die Risiken, die bei einer privaten Verwendung entstehen auch auf die Unternehmung. Zusätzlich wird es durch die Inhomogenität der verwendeten Betriebssysteme und Endgeräte für die IT-Abteilungen schwieriger einheitliche Sicherheitsmechanismen umzusetzen. Diese beiden Trends verdeutlichen beispielhaft, dass man bei der Etablierung von Sicherheitsmechanismen nicht nur den Status quo berücksichtigen muss. Vielmehr ist es auch wichtig die neuen Entwicklungen zu analysieren und zu prüfen, ob sich dadurch auch die Gefahrenssituation verändert. Welche Auswirkungen Angriffe haben können, wurde bereits erwähnt. Diese sollen aber nachfolgend anhand von Beispielen näher konkretisiert werden.

2. Beispiele und Auswirkungen von erfolgreichen Angriffen

Datenklau durch Mitarbeiter oder andere Insider

Für den Diebstahl von Firmendaten durch Mitarbeiter gab es gerade in den letzten Jahren viele Beispiele aus dem Bankenbereich, die medienwirksam veröffentlicht wurden. In den Jahren 2001 und 2002 wurden Kundendaten der LGT Group von einem Mitarbeiter gestohlen. Dieser Mitarbeiter war während dieser Zeit damit beauftragt das vorhandene Papierarchiv zu digitalisieren, womit ein direkter Zugriff auf sämtliche nicht-digital archivierte Daten einherging. Nachdem eine Erpressung der Bank fehlschlug, wurden diese Daten darauf folgend an den Bundesnachrichtendienst für 4,6 Millionen Euro verkauft. Einige Jahre später folgte eine Weitergabe der Daten an die Behörden weiterer Länder, was steuerrechtliche Ermittlungen zur Folge hatte. Als Hauptmotiv in diesem Fall gilt neben dem offensichtlichen finanziellen Vorteil auch Rache gegenüber dem Fürstentum Liechtenstein, wie der Täter Jahre später selbst angegeben hatte. So hätte er vor seiner Anstellung bei der LGT Group Schulden bei einem Bekannten in Argentinien eintreiben wollen. Dieser Bekannte verweigerte ihm das Geld, überwältigte ihn und sperrte ihn mehrere Tage ein. Nach der Freilassung erstattete das Opfer (der spätere Erpresser) in Liechtenstein Anzeige, die von der dortigen Staatsanwaltschaft abgelehnt wurde. Daraufhin erkannte er bei seiner Anstellung die Möglichkeit, sich finanziell zu bereichern und gleichzeitig dem Fürstentum zu schaden. Da das liechtensteinische Fürstentum direkt im Besitz der LGT Group war und immer noch ist, ergaben sich aus dieser Affäre direkte diplomatische Konsequenzen mit der Bundesrepublik Deutschland, deren Behörden die Kundendaten erworben hatten. Darüber hinaus erfolgten rasche Ermittlungen der Steuerbehörden, wodurch auch prominente Kunden der Bank, die eine Steuerflucht begangen hatten, überführt werden konnten. Zu den prominentesten Vertretern zählte unter anderem der damalige Vorstandsvorsitzende der Deutschen Post AG, Klaus Zumwinkel (Zusätzliche Informationen unter: [1], [12], [19], [40], [23]).

Die Liechtensteinische Landesbank (LLB) war gleich mehreren Sicherheitsvorfällen ausgesetzt. Ab dem Jahr 2000 gelang es einem Bank-Mitarbeiter über Jahre hinweg streng vertrauliche Kundendaten auszudrucken und mithilfe seines Aktenkoffers aus der Bank zu schmuggeln. Teil der Daten waren dabei nicht nur Name, Vorname, Titel und die genaue Adresse, sondern auch Kennwörter, mit denen die Kunden ihre Konten schützten. Nachdem der Diebstahl vollendet war, versuchte er die Bank im Jahr 2003 um einen Betrag von 18 Millionen Schweizer Franken zu erpressen, was allerdings fehlschlug und mit einer Gefängnisstrafe endete. Die entwendeten Daten waren zu diesem Zeitpunkt allerdings bereits im Umlauf, wodurch weitere Erpressungsversuche folgten. Im Gegensatz zum bereits inhaftierten Mitarbeiter konnte der nachfolgende Erpresser einige Teilerfolge erzielen: Die Bank überwies ihm insgesamt neun Millionen Euro aufgeteilt in zwei Tranchen zu fünf Millionen Euro im Jahr 2005 und vier Millionen Euro im Jahr 2007. Mit den Zahlungen ging die Rückgabe eines Großteils der Kundendaten einher. Um die restlichen Kundendaten zu erhalten, wurde eine letzte Zahlung über 5 Millionen Euro im Jahr 2009 angestrebt. Da der Erpresser allerdings versuchte einen Betrag von über einer Million Euro bar in einer anderen Bank einzuzahlen, wurde seine Identität bekannt, wodurch er verhaftet werden konnte. Als Folge der beiden Inhaftierungen wurden die sensiblen Kundendaten auch den deutschen Ermittlungsbehörden zugänglich, weswegen Ermittlungsverfahren wegen Steuerhinterziehung eingeleitet wurden. Diese Verfahren führten zu einem Abzug des Vermögens vieler Kunden und damit zu einem direkten finanziellen Schaden für die Bank. (Zusätzliche Informationen unter: [2], [39], [11], [9], [27], [42]).

Datenklau durch externe oder unbekannte Angreifer

Neben den eigenen Mitarbeitern bilden externe, oftmals unbekannte Angreifer eine Täter-Hauptgruppe. Es ist zu beachten, dass Informationen zu etwaigen Gefährdungen und Vorfällen von den meisten Firmen nur sehr spärlich nach außen getragen werden. Als Beispiel für solche Angriffe soll innerhalb dieses Abschnittes die Spieleindustrie dienen, die in den letzten Jahren des Öfteren Opfer digitaler Angriffe geworden ist. Im April 2011 konnten unbekannte Angreifer die Daten von 77 Millionen Konten des Sony PlayStation Networks entwenden, zu denen unter anderem Adressen, Namen und Passwörter gehörten. Gleichzeitig hatten sie Zugriff auf 12 Millionen unverschlüsselte Kreditkartennummern. Sony selbst hat den durch diesen Angriff entstandenen Schaden auf mehrere Millionen Dollar geschätzt, da die Seite mehrere Monate vom Netz genommen werden musste. Externe Experten bezifferten den entstandenen Schaden auf Basis von Berechnungen auf 24 Millionen Dollar. Da der Angriff durch einen Einsatz veralteter Software ermöglicht wurde, verhängten die britische Datenschutzbehörde zwei Jahre später über Sony eine Strafe von 300.000 Euro. (Zusätzliche Informationen unter: [21], [43], [31], [46], [28])

Im Juli 2013 wurde das Onlinesystem von Ubisoft kompromittiert, wodurch den Angreifern der Zugriff auf Nutzerdaten ermöglicht wurde. Ubisoft lies jedoch verlauten, dass Passwörter nur verschlüsselt vorlagen und darüber hinaus ausschließlich Nutzernamen und E-Mail-Adressen abgegriffen werden konnten. Da trotz Verschlüsselung eine Kompromittierung nicht völlig auszuschließen war, folgte eine Aufforderung an die Nutzer zur Passwortänderung. (Zusätzliche Informationen unter: [34], [44], [30])

Blizzard, das ebenfalls in der Computerspiele-Industrie arbeitet, sah sich äquivalenten Angriffen bereits 2012 ausgesetzt. In diesem Fall, der auf den internen Bereich des ’battle-net’s zielte, konnten die Angreifer neben den ’battle-net’-Kontodaten (E-Mail-Adressen, verschlüsselte Passwörter) auch Zugriff auf Antworten von Sicherheitsfragen und Informationen über die mobilen Authentifizierungsmethoden der Nutzer erlangen. Diese Informationen umfassten unter anderem verschlüsselte Telefonnummern, mit denen es eventuell möglich wäre, den mobilen Authentifikationsdienst von Blizzard zu kompromittieren. Da die Struktur des ’battle-net’s in Regionen aufgeteilt ist, hat sich der Hack nur auf Teilbereiche des Systems ausgewirkt. Diese umfassten die Regionen Nordamerika, Lateinamerika, Australien, Neuseeland und Südostasien. Dennoch musste Blizzard diesem Vorfall auf mehrere Arten begegnen. Dies geschah zum einen durch ein Update der mobilen Authentifikationssoftware, während zum anderen nach und nach eine Passwortänderung der Nutzer erzwungen wurde. Dadurch entstanden nicht nur zusätzliche Entwicklungskosten, sondern auch entsprechender Unmut bei den Nutzern. (Zusätzliche Informationen unter: [49], [3], [41], [38])

Bei den drei vorgestellten Fällen verbirgt sich hinter der Entwendung von vermeintlich weniger sensiblen Daten eine besondere Problematik. Selbst wenn die gestohlenen Passwörter nicht entschlüsselt werden können, bietet sich den Angreifern über die erhaltenen Informationen die Möglichkeit, zum Beispiel gefälschte E-Mails an die Opfer zu senden und sich als Firmen-Mitarbeiter auszugeben. Auf diese Weise können die Opfer durch gezielte Manipulation dazu gebracht werden weitere sensible Daten wie zum Beispiel die Zugangsdaten für ihr Konto preiszugeben.

Manipulation durch Malware

Eine Gefahr, der sich auch die meisten gewöhnlichen Nutzer bewusst sind, ist die der Malware. Der Kampf gegen Malware, vor allem auch auf herkömmlichen Rechnern, muss aufgrund der zahlreichen Mittel und Wege zur Verbreitung an verschiedenen Fronten geführt werden. Neben den bekannten Infektionsarten über E-Mail, beim Herunterladen von Dateien, oder durch den Einsatz externer Speichermedien, kann bereits das Aufrufen einer Webseite dazu führen, dass das System durch Schadsoftware kompromittiert wird.

So erging es im Januar 2013 Besuchern der ’PC Welt’-Webseite, bei der es Angreifern gelang eine JavaScript-Datei der Webseite zu ändern. Diese Datei wurde derart angepasst, dass beim Besuch der Webseite im Hintergrund eine externe Seite aufgerufen wurde. Diese Seite enthielt das Exploit-Kit ’RedKit’, das daraufhin auf dem jeweiligen lokalen Rechner eine Schwachstelle in älteren Adobe-Reader-Versionen ausnutzte, um ein Schadprogramm herunterzuladen. Bei diesem Schadprogramm handelte es sich um einen Bot, der sich über einen Command-and-Control-Server steuern lies. Bekannt wurde die Kompromittierung der PC-Welt-Webseite erst, nachdem die Nutzer des Web-Browsers Google Chrome vor einem Besuch der Webseite durch den Browser gewarnt wurden, da ein Befall mehrerer Seitenbereiche durch eine Analyse erkannt werden konnte. Die Betreiber der ’PC Welt’-Seite bemühten sich bereits nach den ersten Meldungen weitere Infektionen zu unterbinden. Dieser Fall zeigt auf, dass auch weniger zu erwartende Verbreitungswege zur Verbreitung von Malware genutzt werden können. Es muss daher auf angemessene Gegen- und Präventivmaßnahmen geachtet werden, die vor allem ganzheitliche Sicherheit bieten. Dies trifft nicht nur bei der eigenen Nutzung von IT-Systemen zu, sondern vor allem auch bei der Zurverfügungstellung als Dienstleister. (Zusätzliche Informationen unter: [13], [35], [22])

Angriffe auf die Verfügbarkeit

Bei einem Angriff muss es nicht unbedingt immer darum gehen einen Vorteil durch Informationsbeschaffung zu erlangen. Je nach Fall genügt es bereits die Verfügbarkeit eines Systems anzugreifen, um erhebliche finanzielle Schäden innerhalb der Unternehmung herbeizuführen. Ein solcher Denial Of Service Angriff (DoS-Angriff) zielt darauf ab, derart viele Anfragen zu generieren, dass das angefragte Ziel überlastet und somit nicht mehr in der Lage ist, in angemessener Zeit auf reguläre Anfragen zu reagieren. Im Web-Umfeld werden derartige Angriffe häufig über sogenannte Botnetze durchgeführt. Diese bestehen aus gekaperten Rechnern, die Befehle entgegennehmen, um im Sinne des Angreifers zu agieren. Ein Denial-of-Service-Angriff wurde im Jahr 2011 während des Weihnachtsgeschäfts auf den Webshop des Elektronikhändlers Conrad verübt. Aufgrund dieses Angriffes war der Webshop temporär nicht mehr erreichbar, weswegen Unannehmlichkeiten für die Kunden entstanden, die ihren Einkauf über den Webshop tätigen wollten. Zwar wurde im Fall Conrad während des DoS-Angriffes ein Alternativshop mit begrenztem Funktionsumfang zur Verfügung gestellt, allerdings ist gerade bei Stoßzeiten und bei starker Konkurrenzsituation in solchen Fällen mit Umsatzeinbrüchen zu rechnen. So war bei dieser DoS-Attacke der Angriffszeitpunkt besonders kritisch, da das Weihnachtsgeschäft im Einzelhandel einen beträchtlichen Anteil am Gesamtumsatz der Unternehmen hat. (Zusätzliche Informationen unter: [45], [48], [6])

Unbewusste Weitergabe von Daten

Eine unbewusste Weitergabe von sensiblen Daten kann zum Beispiel dadurch entstehen, dass Mitarbeiter nicht genau wissen, was innerhalb des Unternehmens als sensibel eingestuft wird. Dadurch werden Informationen durch die Mitarbeiter im Glauben weitergegeben, dass diese nicht der Vertraulichkeit unterliegen, oder weniger schutzbedürftig sind. Es existieren aber durchaus auch andere Möglichkeiten, in denen die reine Unachtsamkeit die Ursache für die Weitergabe von sensiblen Informationen ist. So wurden alte Festplatten der Idaho Power Co. über eBay verkauft, die zuvor innerhalb einiger Firmenserver Verwendung fanden. Diese Festplatten enthielten ungelöschte Sprachaufnahmen der CEOs, Korrespondenzen mit Kunden, Mitarbeiternamen und Tausende von vertraulichen Dokumenten. Da die physische Zerstörung der Festplatten oder die digitale Unkenntlichmachung der Daten durch interne Firmenrichtlinien vorgeschrieben war, wurden Untersuchungen eingeleitet. Diese Untersuchung diente zwar zur Aufklärung des Vorfalls, führte allerdings auch zu zusätzlichen finanziellen Belastungen. Eine weitere Folge war ein aufwendiger Rückruf der Festplatten, bei der die Idaho Power Co. auf den guten Willen der Käufer angewiesen war. So konnten letztlich 10 von 12 Käufern überzeugt werden, die Festplatten zurückzugeben oder sich zu verpflichten die Daten nicht zu verwenden oder diese einzusehen. Die verbleibenden Käufer konnten dagegen nicht kontaktiert werden, wodurch der weitere Verbleib sowie die Verwendung der übrigen Festplatten nicht weiter geklärt werden konnte. Da nicht bekannt war, welche exakten Daten sich letztlich auf den weiterhin verschollenen Festplatten befanden, entstand dadurch ein anhaltendes Risiko für die Firma. (Zusätzliche Informationen unter: [18], [37])

Mangelhafter Umgang mit Daten

Der unsensible Umgang mit kritischen Daten spielt nicht nur bei der Entsorgung und Weitergabe von Unternehmenshardware eine gefährdende Rolle. Gerade der Diebstahl von Smartphones und Notebooks, der bei unachtsamer Handhabung erleichtert wird, kann zu enormen finanziellen Schäden und einer Rufschädigung führen. Ein derartiger Sicherheitsvorfall wurde durch den unsachgemäßen Umgang mit einem Firmenlaptop und der Missachtung von Firmenrichtlinien im Jahre 2008 bei der Telekommunikationsfirma AT&T ermöglicht. So lagen persönliche Daten von Firmenmitarbeitern auf einem Firmenlaptop unverschlüsselt vor, der einem Mitarbeiter aus seinem Auto gestohlen wurde. Diese Daten umfassten nicht nur die Namen der Mitarbeiter, sondern teils auch Gehälter, Sozialversicherungsnummern und erhaltene Boni. Als Folge dieses Sicherheitslecks wurden personelle Konsequenzen gezogen, da Sicherheitsrichtlinien vorhanden, aber schlicht ignoriert wurden. So zeigt sich, dass trotz vorhandener organisatorischer Sicherheitsvorkehrungen auch eine Sensibilisierung der Mitarbeiter durchgeführt werden muss, damit solche kritischen Vorfälle, die der Unachtsamkeit und Regelverstößen geschuldet sind, möglichst vermieden werden. (Zusätzliche Informationen unter: [29], [47], [36])

3. Fazit

Die Entwicklungen der letzten Jahre im Bereich der Computerkriminalität, die zunehmende Technologisierung im privaten und geschäftlichen Umfeld, wie auch bekannt gewordene Fälle von Sicherheitsvorkommnissen verdeutlichen mehr denn je die Relevanz der IT-Sicherheit. Dies sollte zum Anlass genommen werden sich näher mit der Thematik auseinanderzusetzen und den Stellenwert, den die IT-Sicherheit innerhalb der unternehmerischen IT-Überlegungen innehat, zu überdenken und eventuell auch neu zu verhandeln. Dieser Artikel diente lediglich dazu, einen kurzen Einblick in die Relevanz der IT-Sicherheit zu geben. Nachfolgende Artikel werden sich mit konkreten Gefahren und Gegenmaßnahmen beschäftigen, mit der sich eine Unternehmens-IT auseinandersetzen muss.

Literatur

[1] Amann, Susanne ; Kröger, Michael: Zwergstaat im Zwielicht: Riesen-Skandal um Fürstenbank – reiche Deutsche bunkerten bis zu vier Milliarden Euro. Februar 2008. – URL

[2] Baradun, Angela: Wenn Mitarbeiter geheime Daten klauen. Mai 2009. – URL

[3] BBC News: Blizzard Battle.net hack attack hits millions. August 2012. – URL

[4] BITKOM: BITKOM-Branchenumfrage. Januar 2013. – URL bitkom.org

[5] BMWI: Monitoring-Report Deutschland Digital, Seite 96. November 2010

[6] Braeutigam, Peter: DDoS – Der Angriff aus dem Internet. Dezember 2011. – URL

[7] Bundeskriminalamt: Cybercrime – Bundeslagebild 2012. 2012

[8] CSA: cloud security alliance – The Notorious Nine Cloud Computing Top Threats in 2013. Februar 2013

[9] DER SPIEGEL: Flucht des Mittelstands. Januar 2009. – URL

[10] Deutsches Institut für Vertrauen und Sicherheit im Internet: DIVSI Milieu-Studie zu Vertrauen und Sicherheit im Internet, Seite 53. Februar 2012

[11] DIE WELT: Datenklau bei Liechtensteiner Bank. Februar 2008. – URL

[12] Dohmen, Frank ; Jaeger, Ulrich ; Kurbjuweit, Dirk ; Latsch, Gunther ; Neubacher, Alexander ; Pfister, Rene ; Reiermann, Christian ; Schmid, Barbara ; Schmitt, Jörg ; Stark, Holger: Der Schatz des BND. Februar 2008. – URL

[13] Eikenberg, Ronald: PC-Welt.de als Virenschleuder missbraucht. Januar 2013. – URL

[14] Ernst & Young: Datenklau: Neue Herausforderungen für deutsche Unternehmen, Seite 13. Mai 2011. – URL

[15] Europäische Kommission: Special Eurobarometer 390 – Cyber Security, Seite 101. Juli 2012

[16] Europäische Kommission: Special Eurobarometer 390 – Cyber Security, Seite 128. Juli 2012

[17] F-Secure: F-Secure Survey Identifies Safeguarding Content as a Key Concern; Security and Privacy also Essential (www.f-secure.com). Juli 2012

[18] Fisher, Sharon: Used Hard Drives Retain Data in eBay Sale. May 2006. – URL

[19] Frey, Wolfgang: Jawohl, ich hab mich gerächt. August 2010. – URL

[20] Gellman, Barton ; Poitras, Laura: U.S., British intelligence mining data from nine U.S. Internet companies in broad secret program. June 2013. – URL

[21] Greif, Björn: Sony muss wegen Hack seines Playstation Network 295.000 Euro Strafe zahlen. Januar 2013. – URL

[22] Gruber, Sebastian: Malware – PCWelt.de brachte Schadcode in Umlauf. Januar 2013. – URL

[23] Hamburger Abendblatt: Heinrich Kieber, der Informant. Februar 2008. – URL

[24] Harris Interactive: Financial Times/Harris Poll. March 2010

[25] Holland, Martin: NSA-Überwachungsskandal: Von NSA, GCHQ, BND, PRISM, Tempora, XKeyScore und dem Supergrundrecht – was bisher geschah. September 2013. – URL

[26] IHK-Nord: Unternehmensbefragung zur Betroffenheit der norddeutschen Wirtschaft von Cybercrime. Februar 2013

[27] Jaeger, Ulrich ; Latsch, Gunther: Deutsche Steuersünder müssen neue Ermittlungen fürchten. Februar 2008. – URL

[28] Jurran, Nico: Angriff auf Playstation Network: Persönliche Daten von Millionen Kunden gestohlen. April 2011. – URL

[29] Kaplan, Dan: AT&T management staff data on stolen laptop. 2008 Juni. – URL

[30] Kerr, Dara: Ubisoft hacked – users e-mails and passwords exposed. Juli 2013. – URL

[31] Klass, Christian: Persönliche Daten von Millionen Sony-Kunden kopiert. April 2011. – URL

[32] KPMG: e-Crime-Studie 2010, Seite 13. 2010 September

[33] KPMG: e-Crime-Studie 2010, Seite 21. 2010 September

[34] Link, Andreas: Ubisoft Hack: Passwort unbedingt zurücksetzen. Juli 2013. – URL

[35] Link, Andreas: Webseite von PC Welt verbreitete Malware. Januar 2013. – URL

[36] McNamara, Paul: Latest ’lost’ laptop holds treasure-trove of unencrypted AT&T payroll data. Mai 2008. – URL

[37] Mitchell, Bradley: Idaho utility hard drives – and data – turn up on eBay. May 2006. – URL

[38] Musil, Steven: E-mail lists, encrypted passwords stolen in Battle.net hack. August 2012. – URL

[39] Pfohl, Manuela: Brisanter Datenklau in Liechtenstein. Februar 2008. – URL

[40] Ramelsberger, Annette: Der zweite Mann. Mai 2010. – URL

[41] Sheridan, Connor: Blizzard confirms Battle.net hacked. August 2012. – URL

[42] SPIEGEL ONLINE: Steuerskandal – Geheiminformant fürchtet um sein Leben. Februar 2008. – URL

[43] SPIEGEL ONLINE: PSN-Hack – Geldstrafe für Sony in Grossbritannien. Januar 2013. – URL

[44] Stuart, Keith: Ubisoft hack – users warned to change passwords. Juli 2013. – URL

[45] Supguth, Christoph: Onlineshop Conrad unter Dauerbeschuss. Dezember 2011. – URL

[46] TSA: The Two Year Anniversary Of The PSN Hack. April 2013. – URL

[47] Vijayan, Jaikumar: AT&T Laptop Theft Exposes Employee Data. August 2007. – URL

[48] voip-information: DDoS-Angriffe auf Conrad-Onlineshop. – URL

[49] ZEIT ONLINE: Battle.net gehackt, Spieler sollen Passwort ändern. August 2012. – URL

priamos consulting group e.V.

Die priamos consulting group e.V. wurde im Dezember 2000 von Studenten der Universität Ulm gegründet. Der Kerngedanke unseres Vereines war damals wie heute, die Inhalte des Studiums in der Praxis umzusetzen und dadurch Berufserfahrung zu erlangen. Seit Mai 2002 sind wir als gemeinnütziger Verein eingetragen und beraten mit großem Erfolg Kunden aus dem gesamten süddeutschen Raum. Wir helfen bei der Effizienzsteigerung verschiedenster Unternehmensbereiche, wie beispielsweise Unternehmensführung, Organisation, Finanzen, Controlling, IT und Support. Dabei profitieren wir von den vielfältigen Kompetenzbereichen unserer Mitglieder, sodass wir unsere Unterstützung in einer großen Bandbreite anbieten können. Neben der Entwicklung von Ideen gehört auch deren Implementierung zu unseren Stärken. Unsere Kunden erhalten somit individuelle Konzepte und keine „Lösungen von der Stange“. Der Name Priamos steht dabei für eine überzeugende Arbeitsweise und einen effizienten Wissenstransfer.