1 Was bedeutet Authentifizierung?

Eine kleine Einführung

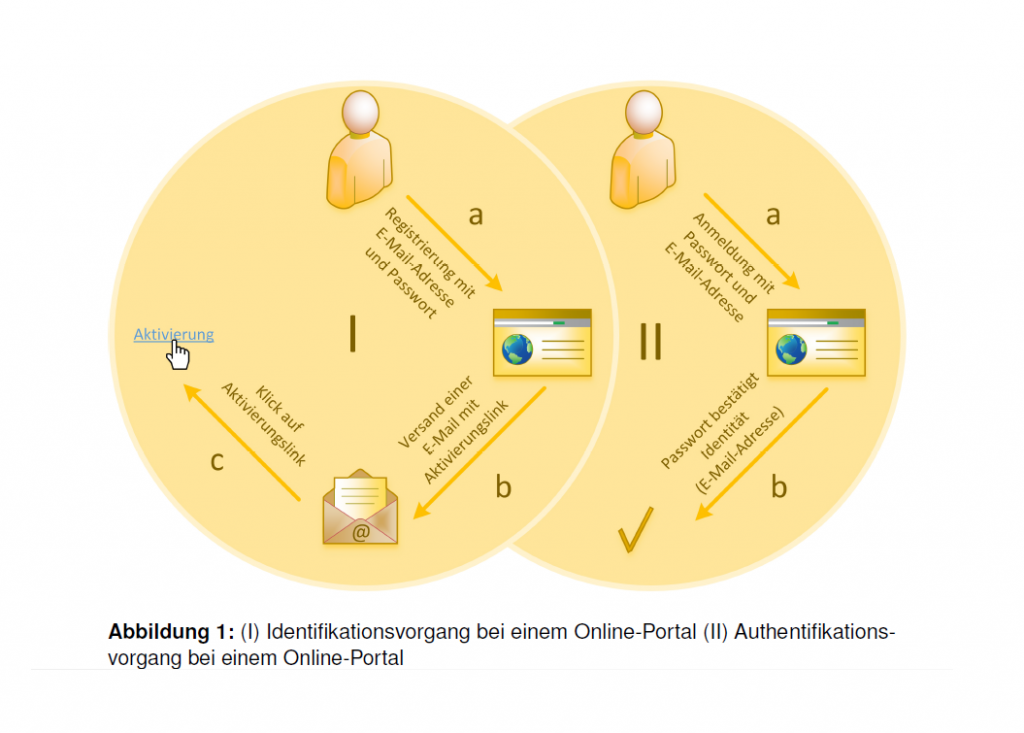

Egal ob bei der Verwendung eines Smartphones oder der Nutzung der favorisierten Social Media Plattform, regelmäßig wird ein Anwender damit konfrontiert, seine Identität durch die Eingabe eines Passwortes nachzuweisen. Die Authentifizierung spielt als Basis für die Zugriffskontrolle und zur Bestätigung der Identität einer Person nicht nur im privaten, sondern vor allem auch im Unternehmensumfeld eine essenzielle Rolle, sind doch sensible Daten, Bereiche und Aktionen vor dem Zugriff Unbefugter zu schützen. Bei der Authentifizierung wird anhand verschiedener Merkmale nachgewiesen, dass die Identität des Merkmalnutzers der Identität des vorgegebenen Nutzers entspricht. Dabei ist dieser Nachweis nicht mit der Identifikation zu verwechseln, im Rahmen derer überhaupt erst eine Verknüpfung der Identität mit einem Authentifikationsmerkmal wie dem Passwort stattfindet. Um diesen Unterschied zu verdeutlichen, soll ein kleines Beispiel aus dem Online-Umfeld herangezogen werden. Registriert sich ein Nutzer bei einem Online-Portal mit seiner E-Mail-Adresse und einem von ihm ausgewählten Passwort (Abb. 1 I a), bekommt er häufig eine EMail mit einem Aktivierungslink zugesandt (Abb. 1 I b). Klickt der Nutzer auf diesen Hyperlink (Abb. 1 I c), hat er nachgewiesen, dass er im Besitz der E-Mail-Adresse ist, die im Rahmen dieses Beispiels die neue Identität des Nutzers darstellt. Er kann sich von nun an mit seiner E-Mail-Adresse und seinem Passwort authentifizieren (Abb. 1 II a). Das Passwort stellt hierbei sein Authentifikationsmerkmal dar, mit dem er seine Identität (hier: die E-Mail-Adresse) bestätigt (Abb. 1 II b). Von einem Identitätsdiebstahl kann man an dieser Stelle sprechen, wenn ein Angreifer sich im Besitz des Passwortes befindet, die Identität des regulären Nutzers (d. h. die E-Mail-Adresse) kennt und dies zu einem Missbrauch führt.

Natürlich, und das ist der Hintergrund dieser Artikelserie, existieren, neben dem gerade vorgestellten Passwortsystem, viele weitere Verfahren zur Authentifizierung. Würde ein Authentifizierungsprozess fehlen, wäre es einem Angreifer möglich unbemerkt eine falsche Identität anzugeben und so Zugang zum System zu erlangen. Zwar ist durch die Identifikation sichergestellt, dass diese Identität existiert, allerdings wüsste der Portalbetreiber (s. Beispiel oben) nicht, ob die Identität wirklich zum angebenden Nutzer gehört, da zwar die Angabe möglich ist, aber keine Verifikation stattfinden kann. Diese Lücke füllt die Authentifizierung, die die Angabe einer korrekten Identität und die ordnungsgemäße Bestätigung umfasst.

Natürlich, und das ist der Hintergrund dieser Artikelserie, existieren, neben dem gerade vorgestellten Passwortsystem, viele weitere Verfahren zur Authentifizierung. Würde ein Authentifizierungsprozess fehlen, wäre es einem Angreifer möglich unbemerkt eine falsche Identität anzugeben und so Zugang zum System zu erlangen. Zwar ist durch die Identifikation sichergestellt, dass diese Identität existiert, allerdings wüsste der Portalbetreiber (s. Beispiel oben) nicht, ob die Identität wirklich zum angebenden Nutzer gehört, da zwar die Angabe möglich ist, aber keine Verifikation stattfinden kann. Diese Lücke füllt die Authentifizierung, die die Angabe einer korrekten Identität und die ordnungsgemäße Bestätigung umfasst.

Für eine Authentifizierung existierten prinzipiell drei Standardmöglichkeiten: über Wissen, Besitz oder körperliche Merkmale [13] [20]. Authentifizierung über Wissen basiert auf einem Geheimnis wie einem Passwort, das nur dem Ersteller bekannt ist (’something you know’). Die Umsetzung der Authentifizierung durch Besitz kann dagegen über hardwarebasierte Tokens wie einer Signatur-Smartcard oder über eine softwarebasierte Lösung (z. B. softwarebasierte Zertifikate) geschehen (’something you have’). Als drittes Merkmal stehen die physischen Eigenschaften der zu authentifizierenden Person zur Verfügung wie ein Fingerabdruck, Gesichtsmuster und Ähnliches (’something you are’).

Die dritte Variante hat den Vorteil, dass neben der Authentifizierung (1 zu 1 Vergleich) auch eine Identifikation (1 zu n Vergleich) ermöglicht wird, da aufgrund der direkten Verknüpfung zum Körper angenommen werden kann, dass dieses Merkmal für jede Person einzigartig ist [23]. Allerdings erfordert ein solches Vorgehen eine vollständige biometrische Datenbank, die in der Regel in solchem Umfang nur Regierungen zur Verfügung steht. Ein real existierendes Beispiel für eine derartige Identifikationsmöglichkeit ist der neue Personalausweis (nPa), der zusätzlich noch Authentifikationsfunktionen beinhaltet. Bei den biometrischen Merkmalen ist eine weitere Unterscheidung zwischen veränderlichen und beständigen Merkmalen möglich [18]. Letztere weisen einen im Laufe vieler Lebensjahre konstanten Charakter auf, der jedoch mit dem Alter schwinden kann [25]. Ein Beispiel für ein derartiges Schwinden sind Veränderungen der Haut, die es erschweren Fingerabdrücke von älteren Personen zur Authentifizierung zu verwenden. Veränderliche biometrische Eigenschaften basieren dagegen auf einem beständigen Merkmal, das eine veränderliche Komponente beinhaltet, wie z. B. einen gesprochenen Satz bei der Stimmenerkennung [18].

Die dritte Variante hat den Vorteil, dass neben der Authentifizierung (1 zu 1 Vergleich) auch eine Identifikation (1 zu n Vergleich) ermöglicht wird, da aufgrund der direkten Verknüpfung zum Körper angenommen werden kann, dass dieses Merkmal für jede Person einzigartig ist [23]. Allerdings erfordert ein solches Vorgehen eine vollständige biometrische Datenbank, die in der Regel in solchem Umfang nur Regierungen zur Verfügung steht. Ein real existierendes Beispiel für eine derartige Identifikationsmöglichkeit ist der neue Personalausweis (nPa), der zusätzlich noch Authentifikationsfunktionen beinhaltet. Bei den biometrischen Merkmalen ist eine weitere Unterscheidung zwischen veränderlichen und beständigen Merkmalen möglich [18]. Letztere weisen einen im Laufe vieler Lebensjahre konstanten Charakter auf, der jedoch mit dem Alter schwinden kann [25]. Ein Beispiel für ein derartiges Schwinden sind Veränderungen der Haut, die es erschweren Fingerabdrücke von älteren Personen zur Authentifizierung zu verwenden. Veränderliche biometrische Eigenschaften basieren dagegen auf einem beständigen Merkmal, das eine veränderliche Komponente beinhaltet, wie z. B. einen gesprochenen Satz bei der Stimmenerkennung [18].

Um zusätzliche Sicherheit zu erhalten, können einzelne Faktoren kombiniert, oder existierende Faktor-Kombinationen erweitert werden. Letzteres geschieht beispielsweise bei Smartcards (’something you have’), deren Absicherung zusätzlich über eine PIN (’something you know’) durchgeführt wird [10]. Neben den bereits beschriebenen klassischen Faktoren ist es auch möglich weniger verbreitete Merkmale zu verwenden, um klassische Faktoren zu ersetzen oder bestehende Systeme zu erweitern. Ein solcher Faktor wäre beispielsweise die Positionsbestimmung, die auch als ’somewhere you are’ bezeichnet werden kann und nicht in das Raster der bereits vorgestellten Merkmale fällt. Werden verschiedene Faktoren zur Authentifizierung miteinander kombiniert, spricht man von einer Multi-Faktor-Authentifizierung. Derartige Kombinationen sind Einzelverfahren in jedem Fall vorzuziehen, da jeder Faktor gleichzeitig kompromittiert werden muss, um einen erfolgreichen Angriff durchzuführen.

Im Rahmen dieses Artikels möchte der Autor verschiedene Authentifikationsfaktoren näher beleuchten und auf wichtige Eigenschaften hinweisen, die für den unternehmerischen Einsatz relevant sind: Benutzerfreundlichkeit, Kosten, Umsetzbarkeit auf verschiedenen Plattformen und vor allem die Sicherheit. Leider ist es im alltäglichen Leben noch gängige Praxis auf eine Kombination von Nutzername / E-Mail und Passwort zurückzugreifen. Dabei zeigen bereits alltägliche Begleiter wie Smartphones und die dort verwendbaren Entsperrmuster, dass eine alternative Authentifikationsmethode durchaus Anklang finden kann. Da vielen Anwendern selbst Standard-Alternativen relativ unbekannt sind, wird dieser erste Artikel sich ausschließlich mit ihnen befassen.

Es ist zu berücksichtigen, dass zur Implementierung einer geeigneten Authentifizierungsmethode viele weitere Aspekte wie eine sichere Kommunikation oder eine sichere Speicherung berücksichtigt werden müssen, um wirkliche Sicherheit zu gewährleisten. So ist im Backend darauf zu achten, dass übermittelte Passwörter in keinster Weise als Klartext zur Verfügung stehen, damit diese im Falle eines Datendiebstahls durch einen Angreifer nicht verwendet werden können. Im Regelfall geschieht eine derartige Absicherung durch die Verwendung von Hash-Funktionen, die es erlauben ein Passwort auf einen relativ1 eindeutigen Wert abzubilden. Eine Umkehrung dieses Vorgangs ist nicht möglich, da für die Abbildung nicht-invertierbare mathematische Funktionen verwendet werden. Neben der Speicherung ist auch die Kommunikation zwischen Nutzer und Authentifikationsoberfläche gezielt abzusichern, was durch Verschlüsselungen gewährleistet werden kann. Diese Einführung soll sich allerdings auf die Authentifizierung beschränken, weshalb nachfolgend derartige Sicherheitsmechanismen als gegeben und zuverlässig angenommen werden.

1Die Kollisionswahrscheinlichkeit ist extrem gering, allerdings trotzdem vorhanden. Daher der Zusatz ’relativ’

2 Wissen

2.1 Passwörter

Passwörter sind statische Zeichenfolgen, die in Kombination mit der Identität eines Nutzers zur Authentifizierung dienen können. Generell lassen sie sich in drei verschiedene Varianten einteilen:

- PINs (personal identification numbers – kurze numerische Passwörter)

- herkömmliche Passwörter (beliebige Zeichen, länger als eine PIN, aber kürzer als ein Passphrase)

- Passphrases (lange Passwörter, teils herkömmliche Texte, mit beliebigen Zeichen für erhöhte Sicherheit)

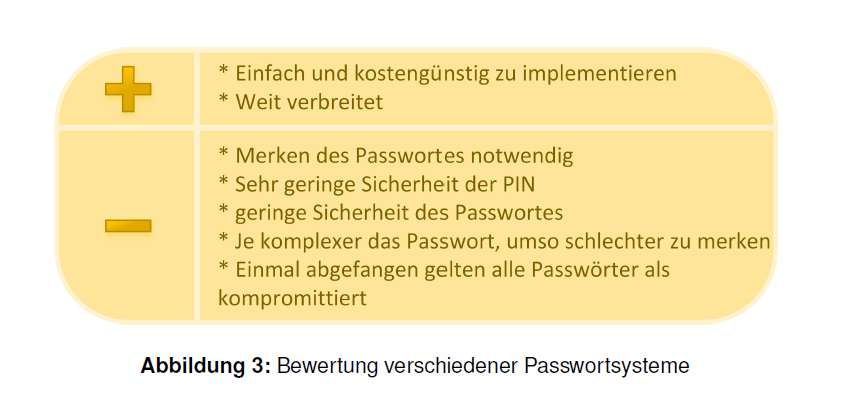

Da die Systeme eine sehr geringe Komplexität aufweisen, sind sie sehr einfach und kostengünstig zu implementieren, wodurch viele Plattformen angesprochen werden können. Oft genügt hierbei bereits eine Datenbank, ein Formularfeld und eine minimale Programmlogik. Die Datenhaltung ist ähnlich unkompliziert, wenn die weiter oben angesprochenen Sicherheitsmechanismen mit beachtet werden. Bei der Gestaltung von Passwortsystemen muss allerding der Gegensatz zwischen guter Verwendbarkeit und hoher Sicherheit überwunden werden, da gut zu merkende Passwörter selbst bei Verwendung langsamer Hash-Funktionen2 tendenziell als unsicher angesehen werden müssen, während sichere Passwörter konträr dazu oft schlecht zu merken sind [9] [3]. Die Forschung arbeitet an Ansätzen, um diesen Gegensatz abzuschwächen, woraus einige Abwandlungen des Passwortes entstanden sind. Diese sollen allerdings nicht Gegenstand der nachfolgenden Ausführungen sein, da sie zusammen mit bildbasierten Authentifizierungsverfahren und Weiterem in einem folgenden Teil der Artikelserie behandelt werden.

2Langsame Hash-Funktionen können das Erstellen von speziellen Datenstrukturen wie Rainbow-Tables immens erschweren, womit ein ’nachschlagen’ des Hashes zur Findung des dazugehörigen Passwortes möglich wäre

Sicherheitstechnisch bergen Passwörter gleich eine Vielzahl von Risiken. Besonders kurze Passwörter können ohne einen sogenannten Fehlzugriffszähler3 vergleichsweise schnell durchprobiert werden.

3Ab einer bestimmten Anzahl an Fehlversuchen wäre es möglich, die Passworteingabe für einen bestimmten Zeitraum zu sperren oder anderweitige Sicherheits-mechanismen zu aktivieren, damit das simple Ausprobieren eines Passwortes zu kostenintensiv wird

Diese Problematik beschränkt sich aber nicht nur auf kurze Passwörter, sondern betrifft ebenso Passwörter, denen ein zu kleines Alphabet4 zugrunde liegt (z.B. nur Kleinbuchstaben). Während man über Fehlzugriffszähler ein simples Durchprobieren von Passwörtern vermeiden kann, ist insbesondere für kurze und einfache Passwörter das sogenannte Shouldersurfing von Relevanz. Shouldersurfing bedeutet, dass unmittelbar in der Nähe befindliche Personen in der Lage sind, das Passwort zu erspähen und darauf folgend selbst einzusetzen. Gerade in Zeiten häufiger mobiler Nutzung sollte dieser Aspekt daher nicht vernachlässigt werden. Jedoch sollten sich auch Nutzer langer und komplizierter Passwörter nicht in falscher Sicherheit wiegen. Lokal vorhandene Schadsoftware oder Angreifer, die sich als sogenannte Man-in-the-Middle zwischen Nutzer und Authentifikationsoberfläche schalten, sind nämlich in der Lage das Passwort abzugreifen und solange zu verwenden, bis eine Passwortänderung stattfindet. Da Passwörter von statischer Natur sind, bieten sie keinen natürlichen Schutzmechanismus gegen ein derartiges Wiedereinspielen. In dieser Situation bleibt einzig eine regelmäßige Änderung des Passwortes und die Möglichkeit für jede Authentifikationsschnittstelle ein separates Passwort zu verwenden, wodurch sich der entstehende Schaden nach einer Kompromittierung zumindest im Vorfeld mindern lässt. Leider unterscheiden sich die Theorie und die reale Umsetzung sehr stark. So zeigt die Praxis, dass viele Nutzer auf schwache Passwörter setzen und diese nur selten neu vergeben. ’Schwache Passwörter’ bezeichnet dabei Passwörter, die einzig aus Kleinbuchstaben oder ausschließlich aus Zahlen bestehen (57,63 % von 32 Mio. geprüften Passwörtern [2]), während eine ’seltene’ Änderung Zeiträume von mindestens einem Jahr ohne Modifikation umfasst (in [12] bei 57 % aller Befragten Personen der Fall).

4Der Zeichensatz, aus dem Zeichen zur Passworterstellung entnommen werden können

Ein nennenswerter Vorteil ist, dass Passwortsysteme eine sehr große Verbreitung erfahren haben und Anwender daher geübt im Umgang mit ihnen sind. Allerdings besteht, wie bei allen wissensbasierten Verfahren, eine Notwendigkeit, sich die Passwörter zu merken, was bei entsprechender Komplexität und Länge zu Problemen führen kann. Bedenkt man zusätzlich, dass für eine akzeptable Sicherheit für jede Schnittstelle ein eigenes Passwort verwendet werden sollte, ist es nachvollziehbar, dass dies zu Verwirrungen führen könnte. Abbildung 3 fasst nochmals die Eigenschaften der einzelnen Typen zusammen, um eine möglichst prägnante Übersicht über die Vor- und Nachteile von Passwortsystemen zu liefern.

Ein nennenswerter Vorteil ist, dass Passwortsysteme eine sehr große Verbreitung erfahren haben und Anwender daher geübt im Umgang mit ihnen sind. Allerdings besteht, wie bei allen wissensbasierten Verfahren, eine Notwendigkeit, sich die Passwörter zu merken, was bei entsprechender Komplexität und Länge zu Problemen führen kann. Bedenkt man zusätzlich, dass für eine akzeptable Sicherheit für jede Schnittstelle ein eigenes Passwort verwendet werden sollte, ist es nachvollziehbar, dass dies zu Verwirrungen führen könnte. Abbildung 3 fasst nochmals die Eigenschaften der einzelnen Typen zusammen, um eine möglichst prägnante Übersicht über die Vor- und Nachteile von Passwortsystemen zu liefern.

3 Besitz

3.1 OTP

Eine Möglichkeit die erwähnte Shouldersurfing-Problematik zu umgehen, ist der Einsatz sogenannter Einmalkennwörter. Einmalkennwörter (engl. One Time Passwords – OTPs) sind Passwörter, die nur ein einzelnes Mal verwendet werden, wodurch sie im Gegensatz zu Passwörtern einer dynamischen Natur unterliegen. Dabei ist eine grundsätzliche Unterscheidung in zeitbasierte, eventbasierte und challenge-response-basierte OTPs zu treffen [11]. Die Generierung von zeitbasierten OTPs geschieht abhängig von der aktuellen Systemzeit, wobei je nach Genauigkeit und zugelassener Fehlertoleranz eine Synchronisation der Uhren auf Server- und auf Client-Seite erforderlich sein kann. Da eine vollständige Übereinstimmung der Zeiten aufgrund von zeitlichen Ungenauigkeiten nicht gegeben ist, muss eine Toleranz bei der Akzeptanz eines Passwortes gewährt werden. Je nachdem wie groß diese Toleranz ist, wird ab Werk keine automatische Synchronisation vollzogen, was z.B. beim ProduktSecurID der Firma RSA der Fall ist. Ereignisbasierte OTPs dagegen besitzen als Grundlage einen Ereigniszähler, der nach jeder Verwendung eines OTP sowohl auf Client-, als auch auf Server-Seite inkrementiert wird. Der dritte Typ, das Challenge-Response OTP, verwendet eine mathematische Challenge ausgehend vom Server, um ein OTP zu generieren. Bei dieser Variante ist ausschließlich der Client in der Lage gültige Resultate auf Basis einer eindeutigen Funktion zu berechnen. Auf Serverseite wird die durch den Nutzer gesendete Response mit der selbst erstellten Response verglichen und bei Übereinstimmung als erfolgreiche Authentifizierung gewertet. Die Abläufe der einzelnen OTP-Varianten werden in Abbildung 4 anhand von Beispielen nochmals visuell verdeutlicht.

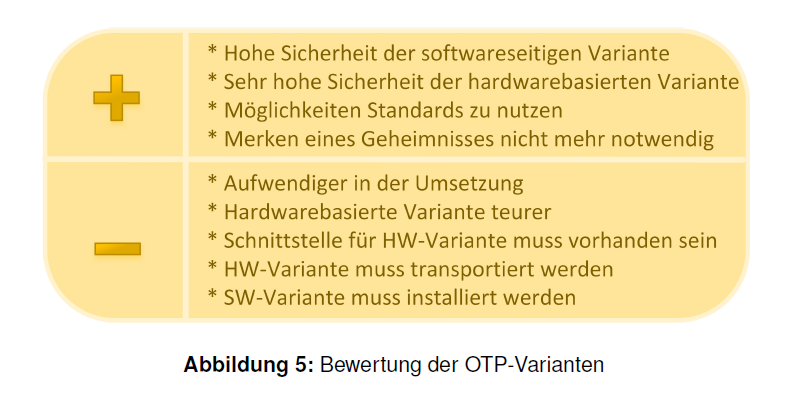

Die Existenz vieler OTP-Verfahren, die in diversen Standards und Spezifikationen festgeschrieben wurden (z.B. S/Key [6], OTP [7] oder HOTP [16]), ermöglicht die Auswahl des optimalsten Verfahrens und erlaubt eine einfache Umsetzung für verschiedene Systeme, wobei der Aufwand aufgrund der höheren Komplexität tendenziell größer ist, als bei einem Passwortsystem. Grundsätzlich sind bei der Verwendung von OTP-Systemen bezogen auf die zu bewertenden Kriterien weniger die einzelnen OTP-Varianten zu betrachten, als vielmehr das Medium, über das die OTPs generiert werden. Hier kann man prinzipiell eine Unterscheidung zwischen hardwareseitigen OTPs und softwareseitigen OTPs treffen. Ersterer Typ umfasst Geräte, die hauptsächlich oder ausschließlich zur Generierung von OTPs dienen, während letzterer Typ als Software auf einem Endgerät installiert ist und somit nur einen Nebenaspekt der Nutzung darstellt.

Die Existenz vieler OTP-Verfahren, die in diversen Standards und Spezifikationen festgeschrieben wurden (z.B. S/Key [6], OTP [7] oder HOTP [16]), ermöglicht die Auswahl des optimalsten Verfahrens und erlaubt eine einfache Umsetzung für verschiedene Systeme, wobei der Aufwand aufgrund der höheren Komplexität tendenziell größer ist, als bei einem Passwortsystem. Grundsätzlich sind bei der Verwendung von OTP-Systemen bezogen auf die zu bewertenden Kriterien weniger die einzelnen OTP-Varianten zu betrachten, als vielmehr das Medium, über das die OTPs generiert werden. Hier kann man prinzipiell eine Unterscheidung zwischen hardwareseitigen OTPs und softwareseitigen OTPs treffen. Ersterer Typ umfasst Geräte, die hauptsächlich oder ausschließlich zur Generierung von OTPs dienen, während letzterer Typ als Software auf einem Endgerät installiert ist und somit nur einen Nebenaspekt der Nutzung darstellt.

Da OTPs nicht auf Wissen basieren, sondern auf Besitz, entfällt im Vergleich zur Nutzung eines herkömmlichen Passwortes der Erinnerungsvorgang. Allerdings muss das Gerät, mit dessen Hilfe das OTP generiert wird, jederzeit verfügbar sein. Da man Smartphones oder Rechner im Falle eines Authentifikationsvorgangs verwenden muss, sind die Einschränkungen bezüglich der Usability für softwareseitige OTPs milder zu bewerten, als bei hardwarebasierten Lösungen. Ein Verlust durch Diebstahl etwa oder ein Defekt muss dagegen bei beiden Varianten mit einkalkuliert werden, da Schäden bei speziellen Authentifikationstokens ebenso auftreten können wie bei Smartphones oder herkömmlichen Rechnern. Förderlich ist allerdings, dass OTP-basierte Verfahren teilweise oder vollständig automatisiert ablaufen können, um eine erhöhte Nutzungsfreundlichkeit durch eine Reduktion der Nutzerinteraktionen zu erreichen. Letztlich kommt es bezüglich der Usability bei den hardwarebasierten Varianten auch auf den Formfaktor an, da OTP-Geräte in unterschiedlicher Form und Größe vorstellbar sind. Es kann allerdings angenommen werden, dass eine nutzerfreundliche Gestaltung in Form von beispielsweise einem Schlüsselanhänger auch im Sinne der Hersteller sein dürfte.

Darüber hinaus hat die Wahl der Verschlüsselungsvariante auch einen Einfluss auf die Kosten. So sorgen nicht nur die Entwicklungskosten von Hardwaretokens, sondern auch die nötige Produktion für einen höheren finanziellen Aufwand auf Seiten des Herstellers, was sich letztlich auch im Preis widerspiegelt. Sofern diese nicht selbst entwickelt wird oder die Zurverfügungstellung bereits im Erwerb des OTP inbegriffen, bzw. infolge des Szenarios nicht nötig ist, muss neben den Tokens auch eine entsprechende Server-Software bezogen werden.

Mit dem höheren Preis wird allerdings auch eine erhöhte Sicherheit erkauft, da bei einem hardwarebasierten Einmalkennwort das Token und das Mittel zur Übertragung der Authentifizierungsdaten strikt getrennt sind [17] [1]. Zwar hat eine Malware noch die Möglichkeit, das Übertragungssystem (z.B. den Rechner) zu infizieren, allerdings ist ein derartiges Abgreifen nur relevant, wenn das Einmalkennwort eingegeben wird. Bei einer softwareseitigen Lösung kann dagegen eine direkte Kompromittierung der Software stattfinden, wodurch das Schadenspotential steigt, da Manipulationen über das bloße Abgreifen eines einzelnen Kennwortes hinaus gehen können. Dennoch sind OTPs, gleich welcher Variante, eine sicherere Lösung verglichen mit Passwörtern, da ein Angreifer, insofern er nicht unbegrenzt langen Zugang zum System hat, nach dem Abgreifen eines OTP keinen erneuten Zugang zum anzugreifenden Konto erlangen kann. Dies ist nur möglich, wenn auch die nachfolgenden Einmalkennwörter abgefangen werden.

3.2 Digitale Zertifikate und der Einsatz einer PKI

Zertifikate sind digitale Dokumente, die den Besitz eines privaten Schlüssels durch die Darlegung des öffentlichen Schlüssels und der Beglaubigung dessen ausweisen. Da viele Zertifikate auf dem X.509-Standard basieren, liegt der Nutzung häufig eine X.509 Public Key Infrastruktur (PKIX [4]) zugrunde. Eine PKI (und PKIX im Speziellen) ermöglicht die Verteilung, Verifikation und Generierung von digitalen Zertifikaten, um die Authentizität und Integrität von Objekten und Subjekten sicherzustellen.

PKIs bestehen in der Regel aus den nachfolgenden Komponenten [22] [14] [19] [4]:

- Digitale Zertifikate: Verifizieren den Ursprung eines Objekts (X.509, …).

- Certificate Authority, CA: Erstellen Zertifikate.

- Registration Authority, RA: Stellen, bei denen Zertifikate beantragt werden können. Diese Zertifikate können dann bei einer CA signiert werden. Darüber hinaus zuständig für die Integritäts-Prüfung

- Certificate Revocation List, CRL: Liste mit widerrufenen Zertifikaten.

- Directory Service, DS: Enthält ausgegebene Zertifikate und ist durchsuchbar (meistens LDAP, X.500, …).

- Validation Authority, VA: Ermöglicht die Validierung in Echtzeit (meistens OCSP, SCVP, …).

- Bezieher: Besitzer des Zertifikates.

- Teilnehmer: Vertraut dem Zertifikat.

PKIX ist ein hierarchisches System, bei dem höhere Instanzen ihr Vertrauen in niedere Instanzen zertifizieren [4]. Strikt hierarchische PKI besitzen eine baumartige Struktur, in der die Wurzel-CA (root-CA) die höchste Instanz darstellt, der sämtliche Teilnehmer vertrauen müssen [14]. Zertifikate dieser Instanz werdenWurzel-Zertifikate (root-Zertifikate) genannt. Der größte Vorteil einer solchen Struktur ist, dass der Widerruf von Zertifikaten z.B. im Falle einer Kompromittierung unverzüglich an niedrigere Stellen weitergegeben werden kann. Allerdings ist eine PKI nicht direkt kompatibel zu einer anderen.

Ein System, welches diesen Nachteil bei Erhaltung der Vorteile abmildert, ist die Cross-Zertifizierung [22]. Cross-Zertifizierungssysteme kombinieren mehrere hierarchische Strukturen, wobei sich Instanzen selbiger Hierarchieebenen gegenseitig mittels Cross-Zertifikaten vertrauen können. Allerdings sind die Regeln der jeweils fremden Zertifikate nicht bindend.

Web Of Trust-Zertifikate können von jedem Teilnehmer erstellt werden, da die Struktur dezentral und nicht hierarchisch aufgebaut ist [22]. Vertraut ein Nutzer A einem anderen Nutzer B, so kann er dessen öffentlichem Schlüssel das Vertrauen aussprechen, indem er diesen signiert. Der Widerruf innerhalb einer solchen Struktur kann aufgrund der Dezentralität nicht unmittelbar stattfinden, was einen erheblichen Nachteil gegenüber der kostenintensiveren PKI darstellt. Zusätzlich hat ein Teilnehmer keine Kontrolle darüber, wer seinen Schlüssel signiert. Abbildung 6 illustriert die Verteilung des Vertrauens innerhalb der vorgestellten Strukturen.

Zertifikate können, da es sich dabei nur um Dateien mit einer vorgegebenen Struktur handelt, für die Server- und für die Nutzer-Authentisierung auf unterschiedlichsten Systemen genutzt werden. Dies trifft gleichermaßen auf mobile, wie auch Desktop-Systeme zu. Während die Distribution von Nutzerzertifikaten oft kostengünstig durch den Dienstanbieter selbst geschehen kann, treten bei einem Erwerb von Server-Zertifikaten höhere Kosten auf. Das liegt vor allem am hohen Aufwand, der betrieben werden muss, um die Identität des Providers kostenpflichtig über eine vertrauenswürdige Zertifizierungsstelle (Certificate Authority – CA) zu bestätigen. Die Kosten und der Aufwand sind dabei abhängig von der Sicherheitsstufe5 des Zertifikates, da höhere Stufen eine umfassendere Überprüfung der Identität und der Domain-Rechte nach sich ziehen. Das Vertrauen in das Server-Zertifikat wird von den meisten Browsern bereits ohne zusätzliche Interaktion des Nutzers von Haus aus mitgeliefert, indem alle vertrauenswürdigen Zertifizierungsstellen innerhalb einer Liste verwaltet werden [22] [24]. Durch das Zertifizieren dort nicht enthaltener Stellen lassen sich Zertifizierungsketten (Certification Chains) bilden und das Vertrauen innerhalb einer hierarchischen PKI weitergeben. Diese Ketten werden bei der Zertifikatsprüfung abgelaufen und auf Konsistenz geprüft, bis eine vertrauenswürdige Stelle erreicht wurde [5].

Zertifikate können, da es sich dabei nur um Dateien mit einer vorgegebenen Struktur handelt, für die Server- und für die Nutzer-Authentisierung auf unterschiedlichsten Systemen genutzt werden. Dies trifft gleichermaßen auf mobile, wie auch Desktop-Systeme zu. Während die Distribution von Nutzerzertifikaten oft kostengünstig durch den Dienstanbieter selbst geschehen kann, treten bei einem Erwerb von Server-Zertifikaten höhere Kosten auf. Das liegt vor allem am hohen Aufwand, der betrieben werden muss, um die Identität des Providers kostenpflichtig über eine vertrauenswürdige Zertifizierungsstelle (Certificate Authority – CA) zu bestätigen. Die Kosten und der Aufwand sind dabei abhängig von der Sicherheitsstufe5 des Zertifikates, da höhere Stufen eine umfassendere Überprüfung der Identität und der Domain-Rechte nach sich ziehen. Das Vertrauen in das Server-Zertifikat wird von den meisten Browsern bereits ohne zusätzliche Interaktion des Nutzers von Haus aus mitgeliefert, indem alle vertrauenswürdigen Zertifizierungsstellen innerhalb einer Liste verwaltet werden [22] [24]. Durch das Zertifizieren dort nicht enthaltener Stellen lassen sich Zertifizierungsketten (Certification Chains) bilden und das Vertrauen innerhalb einer hierarchischen PKI weitergeben. Diese Ketten werden bei der Zertifikatsprüfung abgelaufen und auf Konsistenz geprüft, bis eine vertrauenswürdige Stelle erreicht wurde [5].

5Domain Validation: Prüfung des Domain-Besitzes; Organisation Validation: Domain-Prüfung und Identitätsprüfung z.B. über Dokumente und Anruf; Extended Validation: Domain-Prüfung, Prüfung auf Erwerbsberechtigung, Identitätsprüfung z.B. über persönliches Erscheinen

Zertifikate lassen sich bezüglich der Kategorien Sicherheit, Benutzerfreundlichkeit, Kosten und Umsetzbarkeit ähnlich zu OTPs einstufen und in hardwarebasierte und softwarebasierte Varianten einteilen. Grundsätzlich ist aufgrund der aufwändigeren Infrastruktur allerdings mit etwas höheren Kosten zu rechnen in Abhängigkeit davon, wie die exakte Umsetzung gestaltet ist. Daher können die Bewertungen der Verfahren analog zu denen der OTPs leicht abgewandelt übernommen werden.

4 Biometrie

Im Rahmen der Authentifizierung mittels Biometrie werden vorbestimmte Orientierungspunkte, z.B. eines Gesichtes, analysiert und mit gespeicherten Mustern verglichen. Da es sich bei der Biometrie um kein deterministisches Verfahren handelt, müssen Toleranzen bezogen auf die analysierten Punkte eingeräumt werden, in denen sich die Eingabe befinden darf. In diesem Zusammenhang lassen sich zwei wichtige Fehlerarten, die Falschakzeptanzrate (FAR) und die Falschrückweisungsrate (FRR), unterscheiden. Je höher die geforderte Sicherheit ist, umso höher fällt die FRR aus, während die FAR bei zunehmender Sicherheit abnimmt. Der Schnittpunkt beider Kurven wird als Gleichfehlerrate (EER) bezeichnet und kann neben der Betrachtung der FRR- und FAR-Werte bei gegebener Sicherheit ebenfalls zur Sicherheitsbewertung zurate gezogen werden. Die Gleichfehlerrate lässt sich senken, indem z. B. mehrere biometrische Verfahren verwendet werden [21].

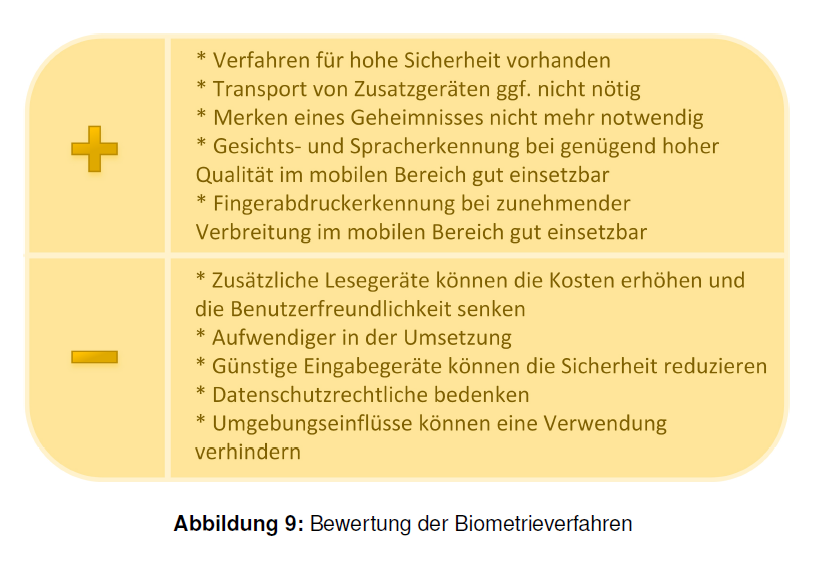

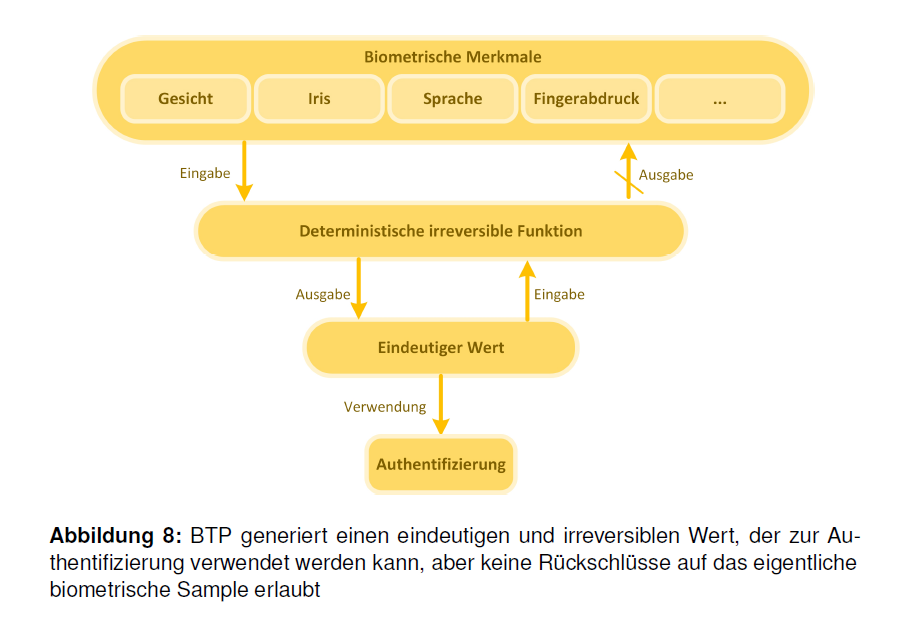

Da durch den Einsatz von Biometrie Diebstähle und das Vergessen von Kennwörtern ausgeschlossen sind, bietet sich bei entsprechend niedriger EER ein sehr sicheres und einfach zu nutzendes System an, da weder das Merken eines Geheimnisses, noch der Transport eines Gegenstandes notwendig ist. Allerdings müssen gerade bei der Biometrie Datenschutzbedenken berücksichtigt werden. Diesen Bedenken, die durch einen möglichen Missbrauch von biometrischen Samples verursacht werden, ist mit neueren Ansätzen wie der Biometric Template Protection (BTP) beizukommen [8]. Bei BTP wird eine deterministische und zugleich irreversible Funktion verwendet, um die biometrischen Daten, ähnlich zu einer Hash-Funktion, auf einen eindeutigen Wert abzubilden. Da eine nicht invertierbare Funktion Verwendung findet, kann zwar festgestellt werden, ob sich die Orientierungspunkte innerhalb eines vorgegebenen Toleranzbereiches befinden, wodurch die Authentifizierung akzeptiert wird, jedoch können keine Rückschlüsse auf das eigentliche Muster gezogen werden. Dieser Vorgang wird in Abbildung 8 nochmals verdeutlicht.

Einen wichtigen Punkt bezüglich der Kosten und der Usability stellen externe Geräte dar, die zur Aufnahme des jeweiligen biometrischen Merkmals dienen sollen. Die in modernen mobilen Endgeräten integrierten Mikrofone und Kameras sind in der Lage Sprach- und Gesichtserkennungen durchzuführen, wodurch hier keine zusätzlichen Kosten entstehen und ebenso kein zusätzlicher Transport nötig ist, da derartige Geräte in der Regel sowieso mit transportiert werden. Im Desktop-Umfeld ist dies allerdings zumeist nicht gegeben. Hier müssen Headsets und Webcams prinzipiell separat erworben werden, wodurch zusätzliche Kosten entstehen. Aufnahmen von Kameras moderner Smartphones und Notebooks sind darüber hinaus detailliert genug, um für Iris-Scans eingesetzt zu werden. Gerade bezüglich dieser drei Verfahren muss allerdings auch die Umgebung, in der eine Authentifizierung vollzogen wird, Berücksichtigung finden. So können störende Hintergrundgeräusche eine Authentifizierung über Spracherkennung temporär verhindern und Lichtreflexionen oder Dunkelheit die Verwendung einer Gesichtserkennung unmöglich machen [15]. Eine weitere Variante der Biometrie stellen Fingerabdruck-Scanner dar, die in einigen modernen Smartphones wie dem Samsung Galaxy S5 oder dem iPhone 5S bereits integriert sind. Allerdings ist diese Integration eher eine Ausnahme von der Regel. Das Fehlen derartiger integrierter Eingabegeräte erfordert zum einen ihre kostenpflichtige Beschaffung und zum anderen ihren Transport (je nach Formfaktor des Gerätes unterschiedlich unhandlich), was die Benutzerfreundlichkeit der Verfahren senkt und die Kosten steigen lässt. Dies spiegelt sich auch in der Zusammenfassung in Abbildung 9 wieder.

Einen wichtigen Punkt bezüglich der Kosten und der Usability stellen externe Geräte dar, die zur Aufnahme des jeweiligen biometrischen Merkmals dienen sollen. Die in modernen mobilen Endgeräten integrierten Mikrofone und Kameras sind in der Lage Sprach- und Gesichtserkennungen durchzuführen, wodurch hier keine zusätzlichen Kosten entstehen und ebenso kein zusätzlicher Transport nötig ist, da derartige Geräte in der Regel sowieso mit transportiert werden. Im Desktop-Umfeld ist dies allerdings zumeist nicht gegeben. Hier müssen Headsets und Webcams prinzipiell separat erworben werden, wodurch zusätzliche Kosten entstehen. Aufnahmen von Kameras moderner Smartphones und Notebooks sind darüber hinaus detailliert genug, um für Iris-Scans eingesetzt zu werden. Gerade bezüglich dieser drei Verfahren muss allerdings auch die Umgebung, in der eine Authentifizierung vollzogen wird, Berücksichtigung finden. So können störende Hintergrundgeräusche eine Authentifizierung über Spracherkennung temporär verhindern und Lichtreflexionen oder Dunkelheit die Verwendung einer Gesichtserkennung unmöglich machen [15]. Eine weitere Variante der Biometrie stellen Fingerabdruck-Scanner dar, die in einigen modernen Smartphones wie dem Samsung Galaxy S5 oder dem iPhone 5S bereits integriert sind. Allerdings ist diese Integration eher eine Ausnahme von der Regel. Das Fehlen derartiger integrierter Eingabegeräte erfordert zum einen ihre kostenpflichtige Beschaffung und zum anderen ihren Transport (je nach Formfaktor des Gerätes unterschiedlich unhandlich), was die Benutzerfreundlichkeit der Verfahren senkt und die Kosten steigen lässt. Dies spiegelt sich auch in der Zusammenfassung in Abbildung 9 wieder.

5 Fazit

Wie die Übersicht zeigt, bieten sich bereits Standardverfahren wie die Biometrie, digitale Zertifikate und Einmalkennwörter als ernsthafte Alternativen zu Passwörtern an. Allerdings wird auch deutlich, dass jedes vorgestellte Verfahren seine persönlichen Stärken und Schwächen besitzt, wodurch ein allgemeiner Fürspruch für eines der Verfahren nicht möglich ist. Hierbei ist abzuwägen, inwieweit eine Priorisierung einzelner Kriterien wie die Sicherheit, Benutzerfreundlichkeit, Umsetzbarkeit auf verschiedene Systeme und den Kosten stattfindet. Was allerdings zu unterstreichen bleibt ist, dass die Verwendung des Passwortes nicht als alternativloses Authentifikationsmerkmal angesehen werden darf und Entscheider auch jenseits der IT-Sicherheitsbranche einen alternativen Einsatz weiterer Faktoren berücksichtigen sollten.

Literatur

[1] Bal, Gökhan: Trusted Computing Sicherheit für Webbrowser (Seite 19 – 21), Institut für Informatik der Goethe-Universität Frankfurt am Main, Diplomarbeit, April 2009

[2] Center, Imperva Application D.: Consumer Password Worst Practices (Page 3). February 2010

[3] Cheswick, William R.: Rethinking passwords. In: Commun. ACM 56 (2013), Nr. 2, S. 40-44. – URL

[4] Cooper, D. ; Santesson, S. ; Farrell, S. ; Boeyen, S. ; Housley, R. ; Polk, W.: Internet X.509 Public Key Infrastructure Certificate and Certificate Revocation List (CRL) Profile. May 2008

[5] Fischer, Felix: Bereitstellen einer Public-Key-Infrastruktur (PKI) für Magellan / IFS Informationstechnik. April 2011. – Forschungsbericht

[6] Haller, N.: The S/KEY One-Time Password System. February 1995

[7] Haller, N. ; Metz, C. ; Nesser, P. ; Straw, M.: A One-Time Password System. Februar 1998

[8] Jain, Anil K. ; Nandakumar, Karthik ; Nagar, Abhishek: Biometric template security. In: EURASIP J. Adv. Signal Process 2008 (2008), Januar, S. 113:1-113:17. – URL

[9] Jianxin Yan, Ross Anderson Alasdair G.: The memorability and security of passwords / University Of Cambridge. September 2000 (500). – Forschungsbericht

[10] Karamanian, Andre ; Tenneti, Srinivas ; Dessart, Francois ; (Hrsg.): PKI Uncovered: Certificate-Based Security Solutions for Next-Generation Networks (Chapter: Understanding PKI Building Blocks; Topic: Key and Certificate Storage). Cisco Press, February 2011

[11] Kim, Hyun-Chul ; Lee, H.-W. ; Lee, Young-Gu ; Jun, Moon-Seog: A Design of One-Time Password Mechanism Using Public Key Infrastructure. In: Networked Computing and Advanced Information Management, 2008. NCM ’08. Fourth International Conference on Bd. 1, 2008, S. 18-24

[12] Kommission, Europäische: Special Eurobarometer 390 – Cyber Security, Seite 129. Juli 2012

[13] Lin, Ping ; Lin, Lin: Security in enterprise networking: A quick tour. In: Communications Magazine, IEEE 34 (1996), jan, Nr. 1, S. 56-61

[14] Linn, John: Trust Models and Management in Public-Key Infrastructures. 2000

[15] Mastali, N. ; Agbinya, J.I.: Authentication of subjects and devices using biometrics and identity management systems for persuasive mobile computing: A survey paper. In: Broadband and Biomedical Communications (IB2Com), 2010 Fifth International Conference on, 2010, S. 1-6

[16] M’Raihi, D. ; Bellare, M. ; Hoornaert, F. ; Naccache, D. ; Ranen, O.: HOTP: An HMAC-Based One-Time Password Algorithm. RFC 4226 (Informational). December 2005. – URL

[17] Müller, Mark: Aufbau und Integration einer Public-Key-Infrastruktur (Seite 16 – 19), Albert-Ludwigs-Universität Freiburg, Diplomarbeit, Juli 2005

[18] O’Gorman, L.: Comparing passwords, tokens, and biometrics for user authentication. In: Proceedings of the IEEE 91 (2003), Nr. 12, S. 2021-2040. – ISSN 0018-9219

[19] Saroha, Vinod ; Malik, Annu ; Pahal, Madhu: The Enormous Certificate: Digital Signature Certificate. In: International Journal of Advanced Research in Computer Science and Software Engineering Bd. 3, June 2013

[20] Schlöglhofer, Roland ; Sametinger, Johannes: Secure and usable authentication on mobile devices. In: Proceedings of the 10th International Conference on Advances in Mobile Computing & Multimedia. New York, NY, USA : ACM, 2012 (MoMM ’12), S. 257-262. – URL

[21] Shen, Linlin ; Zheng, Nengheng ; Zheng, Songhao ; Li, Wei: Secure mobile services by face and speech based personal authentication. In: Intelligent Computing and Intelligent Systems (ICIS), 2010 IEEE International Conference on Bd. 3, 2010, S. 97-100

[22] Slagell, A. ; Bonilla, R. ; Yurcik, W.: A survey of PKI components and scalability issues. In: Performance, Computing, and Communications Conference, 2006. IPCCC 2006. 25th IEEE International, april 2006, S. 10 pp. -484

[23] Vivaracho-Pascual, C. ; Pascual-Gaspar, J.: On the Use of Mobile Phones and Biometrics for Accessing Restricted Web Services. In: Systems, Man, and Cybernetics, Part C: Applications and Reviews, IEEE Transactions on 42 (2012), Nr. 2, S. 213-222. – ISSN 1094-6977

[24] Zakir Durumeric, Michael Bailey J. Alex H.: Analysis of the HTTPS Certificate Ecosystem. In: IMC’13. Barcelona, Spain, October 2013

[25] Zhou, Jie ; Chen, Fanglin ; Wu, Nannan ; Wu, Chenyu: Crease detection from fingerprint images and its applications in elderly people. In: Pattern Recogn. 42 (2009), Mai, Nr. 5, S. 896-906. – URL. – ISSN 0031-3203